Cyberkriminelle werden niemals müde, nach neuen Wegen zu suchen, um Unternehmenssysteme zu kompromittieren. Mit viel Ehrgeiz versuchen sie, Lücken in der Abwehr einer Firmen-IT zu finden. Und diese sind manchmal schnell verortet, schließlich wird es für IT-Abteilungen immer schwieriger, die gesamte Angriffsfläche unter Kontrolle zu behalten.

Oft fehlt es an Überblick über die Gesamtstruktur der IT-Landschaft. Zudem gibt es keine Visualisierungsmöglichkeiten, mit denen sich feststellen lässt, ob einzelne Geräte im Netzwerk Schwachstellen aufweisen, die dringend gepatcht werden müssen. Das Gleiche gilt für Devices, deren Sicherheitseinstellungen grundsätzlich schwach oder unzureichend sind. Auch der Hinweis auf unangemessenes oder anormales Verhalten innerhalb der Systeme als mögliches Anzeichen dafür, dass komplexe Angriffe im Gange sind, bleibt aus.

Fehlendes Zusammenspiel als Schwachpunkt

Das größte Hindernis: mangelnde Integration. Unternehmen setzen oft unterschiedliche Lösungen für IT-Sicherheit ein, die gar nicht oder wenig miteinander agieren und sich zudem in Merkmalen und Funktionen überschneiden. Auf diese Weise entsteht ein Netz unzusammenhängender und doppelter Technologien, die die Integration erschweren, den Zugang zu gemeinsamen Informationen einschränken und die Umsetzung einer maßgeschneiderten Umgebung behindern. Dass eine solche Infrastruktur mit inkompatiblen Sicherheitslösungen Lücken aufweisen kann, die Angreifern in die Hände spielen, bedarf kaum weiterer Erklärung.

Zahlreiche Unternehmen haben bereits einen oder mehrere Angriffe auf ihre Endgeräte erlebt, bei denen Daten und IT-Infrastruktur erfolgreich kompromittiert wurden. Solche Angriffe schaden nicht nur dem Ruf der eigenen Organisation. Sie gehen darüber hinaus mit Geldstrafen einher, sobald sich feststellen lässt, dass das betroffene Unternehmen nicht in der Lage war, die erforderlichen Sicherheitsmaßnahmen zu ergreifen. In der Regel werden solche Geldstrafen aufgrund unzureichender Präventions- und Abwehrmaßnahmen verhängt bzw. wenn es dem IT-Team nicht gelungen ist, die Quelle des Angriffs, mögliche Folgen oder die vertraulichen Daten, die konkret betroffen waren, zu identifizieren.

Was sind die größten Stolperfallen im Hinblick auf die Absicherung von Endgeräten?

- Nachlässiger Umgang mit Patches: Wie Praxiserfahrungen zeigen, sehen viele IT-Verantwortliche im Patchen nach wie vor einen sehr komplizierten und zeitaufwendigen Prozess. Die entsprechenden Aufgaben werden gerne geschoben. Nicht selten stellt sich dies im Nachhinein als Fehler heraus.

- Falsch konfigurierte Sicherheitslösungen: Damit ein System wirklich geschützt ist, müssen die Lösungseinstellungen richtig konfiguriert und aktiviert sein. Die Verwendung veralteter Software, die Beibehaltung von Standardschlüsseln und Initialkennwörtern oder die Ausführung unnötiger Dienste oder Funktionen kann Cyberkriminellen einen Vorteil verschaffen. Eine Untersuchung von Venture Beat zeigt, dass auf den meisten Endgeräten durchschnittlich 11,7 Sicherheitskontrollen installiert sind, wobei jede einzelne unterschiedlich häufig versagt. Darüber hinaus haben 52 Prozent der Endgeräte drei oder mehr Management-Clients installiert. Dies schafft zusätzliche Angriffsfläche.

- Versehentlich nicht abgesicherte Endgeräte: Die Abwehrkette eines Unternehmens ist nur so stark wie ihr schwächstes Glied. Es genügt ein einziges kompromittiertes Gerät, um die Sicherheit des ganzen Unternehmens zu gefährden. Eine Umfrage von Dark Reading ergab, dass zwar 36 Prozent der Unternehmen über Sicherheitskontrollen für Endgeräte verfügen, aber nur sehr wenige eine vollständige Übersicht und Kontrolle über alle Geräte und Identitäten haben. So können IT-Abteilungen den Standort oder Status von bis zu 40 Prozent ihrer Endgeräte nicht jederzeit feststellen.

- Mangelnde Sicht auf Angriffsindikatoren (Indicators of Attack – IoA): Im Zuge von „Living-off-the-land“-Angriffen (LotL) verwenden Cyberkriminelle legitime Software oder Tools, die auf dem System des Opfers verfügbar sind, um bösartige Aktionen durchzuführen. Hier hilft nur eine fortschrittliche Sicherheitslösung, die anomales Verhalten analysiert und IoA erkennt.

Risk Assessment als entscheidendes Puzzleteil, um Endpunktsicherheit zu gewährleisten

Wer böswillige Akteure davon abhalten will, ihre Pläne erfolgreich umzusetzen, benötigt Einblick, welche potenziellen Lücken von den jeweiligen Endgeräten selbst ausgehen – beispielsweise verursacht durch Fehlkonfigurationen oder fehlende, aber wichtige Patches.

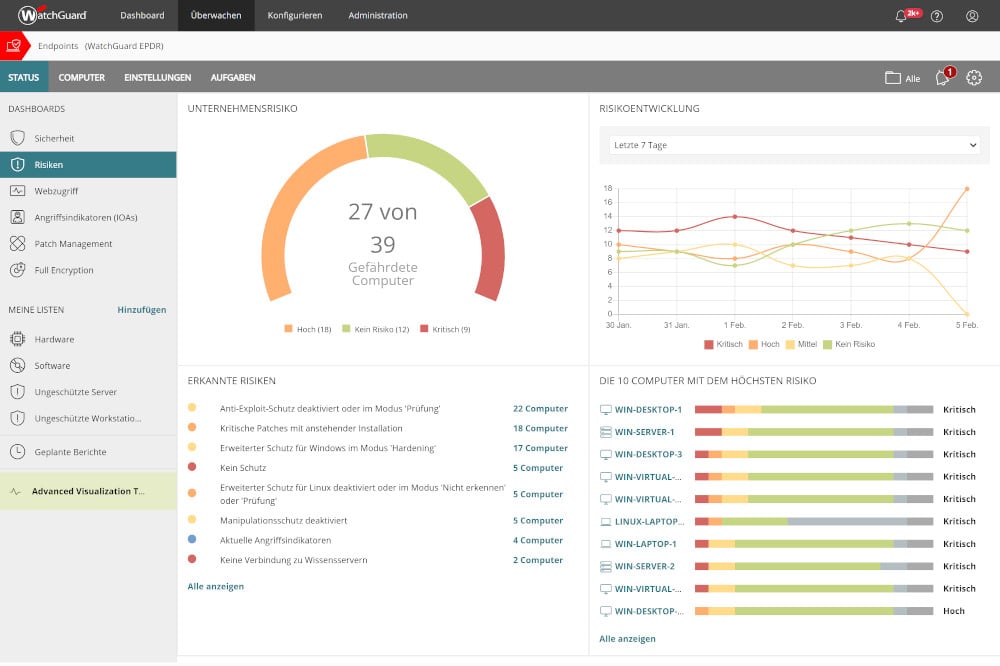

Entsprechende Transparenz bieten die WatchGuard-Lösungen für Endpoint Security. Durch die integrierte Funktion des Risk-Monitorings werden Schwachstellen und Konfigurationsmängel identifiziert und automatisch nach Dringlichkeitsstufe kategorisiert. Die Überprüfung erfolgt in Echtzeit und spezifische Reportings geben jederzeit einen Überblick zum Risikostatus, so dass IT-Teams die gefährdeten Punkte sofort im Auge haben und die notwendigen Entscheidungen treffen können, bevor es zu spät ist. Infektionen in Folge schlechter Sicherheitskonfigurationen oder fehlender Patches kann so von Anfang an gezielt entgegengesteuert werden. Insofern gilt ein effektives Risk-Monitoring im Zuge vollständiger IT-Sicherheit heutzutage als unverzichtbar.

Wer mehr über WatchGuard Endpoint Security und das Risk-Monitoring erfahren möchte, sollte am besten gleich die kostenlose Demo-Version ausprobieren. Jeder kann hier am direkten Beispiel erleben, wie die WatchGuard-Lösung die aktiven und potenziellen Risiken ans Licht bringt und IT-Verantwortliche in die Lage versetzt, rechtzeitig adäquate Gegenmaßnahmen zu ergreifen.

| Mit dem „Endpoint Risk Assessment“ bietet WatchGuard seit Kurzem ein hilfreiches Werkzeug, mit dem Unternehmen die Sicherheitslage ihrer Endgeräte jederzeit auf Herz und Nieren prüfen können – selbst, wenn im individuellen Szenario die Lösung eines anderen Anbieters für Endpoint Security zum Tragen kommt. Der nach erfolgter Bestandsaufnahme erstellte Bericht liefert dabei nicht nur detaillierte und aussagekräftige Einblicke in das Risikoprofil, sondern umfasst ebenso Empfehlungen zur Verringerung der Angriffsfläche sowie Tipps zur Stärkung der IT-Sicherheit im Ganzen. |