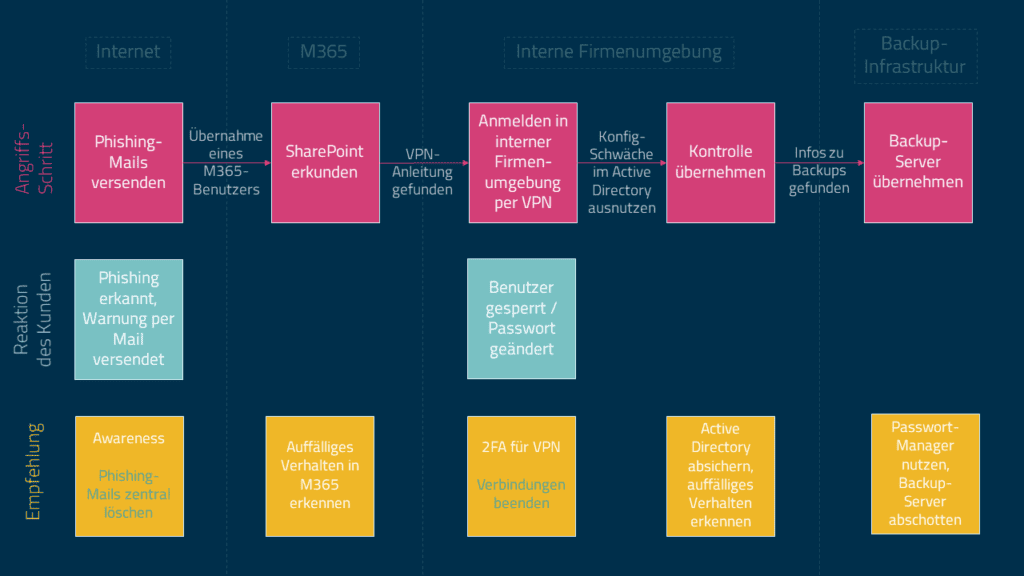

Erfolgsstory mal anders: Beauftragte Hacker beschreiben, wie sie ein Unternehmen vollständig kompromittieren konnten und wie das Unternehmen dadurch sicherer wurde.

Schritt 1 – Der Eingang befindet sich in Layer 8

Im ersten Schritt verschaffen wir uns einen Überblick über das Unternehmen. Leider keine „Low-Hanging-Fruits“. So nennt man Systeme, die sich sehr einfach übernehmen lassen – beispielsweise ein ungepatcher Exchange-Server.

Also gehen wir zum Phishing über. Auf sozialen Medien wie LinkedIn finden wir einige Mitarbeitende mit vollem Namen und auch in welcher Abteilung sie arbeiten.

So stellen wir eine kleine Liste an Empfängern zusammen – in diesem Fall zielen wir auf die HR-Abteilung. Klein deswegen, weil wir nicht auffliegen wollen. Als Aufhänger verkaufen wir einen brandneuen Artikel im Personalrecht, welcher aber durch ein Microsoft-Login geschützt ist. Natürlich ist das kein richtiger Login, sondern unsere Seite, welche die Zugangsdaten abfängt.

Wie sich bald herausstellt, wird unsere Phishing-Mail schnell als solche erkannt und die Verteidiger reagieren sofort. Sie schicken eine eigene Mail hinterher mit einer Warnung und der Anweisung, die entsprechende Phishing-Mail zu ignorieren. Was dabei nicht beachtet wird: manche Mitarbeitende arbeiteten ihr Postfach von unten nach oben ab und gelangen somit zuerst zu unserer Phishing-Mail, bevor die Warnung gelesen wird. 11 Empfänger und ca. 20 Minuten später die Ausbeute: gültige Zugangsdaten inklusive zweitem Faktor.

Schritt 2 – Stöbern im SharePoint

Mit dem in Schritt 1 erbeutetem Zugang erkunden wir den SharePoint des Unternehmens. Dies ist ein Dienst von Microsoft, in welchem Dateien, Anleitungen, Personen- und Intranet-Seiten des Unternehmens abrufbar sind. Hierbei finden wir nach längerer Suche eine Anleitung für das Arbeiten im Homeoffice. Dort ist beschrieben, wie man sich über die Ferne mit dem internen Firmennetz verbinden kann.

Schritt 3 – Hacker im Homeoffice

Sehr praktisch für uns, dieser Anleitung leisten wir natürlich brav Folge und wählen uns mit den erbeuteten Zugangsdaten ein. Erwähnenswert ist, dass hier nicht nochmal der zweite Faktor abgefragt wird, und die Anmeldung von jedem beliebigen Gerät – auch unserem – erfolgen kann.

Beim späteren Versuch erneut eine Verbindung aufzubauen, merken wir, dass der Account gesperrt ist – die Verteidiger des Unternehmens sind uns also dicht auf den Fersen. Zum Glück für uns ist die ursprüngliche Verbindung aber noch aktiv – wir sind also noch im internen Netz.

Schritt 4 – Das gute alte Active Directory

Active Directory ist ein weiterer Dienst von Microsoft. Hierüber können Benutzer, Berechtigungen und Systeme zentral administriert werden. Dies erleichtert den IT-Administratoren die Verwaltung der Geräte und Benutzer – also beispielsweise welche Software auf welche Geräte soll, welche Benutzer-Gruppen sich wo anmelden dürfen und wo nicht. Durch die Vielzahl an Konfigurationsmöglichkeiten entsteht oft aber auch eine Vielzahl an Fehlkonfigurationen. So auch bei diesem Unternehmen.

Bei dem Unternehmen kommt ein Zertifikats-Dienst (Active Directory Certificate Services) zum Einsatz. Dieser kann von Benutzern verwendet werden, um anstelle eines Passworts ein persönlich ausgestelltes digitales Zertifikat zu nutzen. Für uns also ein besonders interessanter Dienst, den wir genauer unter die Lupe nehmen. Schnell stellen wir fest: beim Ausstellen des Zertifikats können wir neben unserem eigenen Namen auch noch einen beliebigen anderen Namen angeben. Das lässt sich mit dem Künstlernamen auf einem Personalausweis vergleichen.

Diese Chance lassen wir uns nicht entgehen und erstellen uns ein Zertifikat mit dem Künstlernamen „Administrator“. Ab sofort haben wir die volle Kontrolle über alles und jeden. Doch für uns endet der Auftrag hier nicht, unser Ziel ist noch nicht erreicht.

Schritt 5 – Gut, dass es Backups gibt

Die Umgebung einfach auszuschalten, bringt natürlich nichts, wenn diese wiederhergestellt werden kann. Wir gehen davon aus, dass das Unternehmen Backups erstellt und deren Funktionalität regelmäßig testet – wie es selbstverständlich jeder macht. Wie bei einem echten Angreifer ist unser Ziel deshalb herauszufinden wo die Backups liegen, und ob sie von der restlichen Umgebung abgetrennt sind.

Durch die in Schritt 4 erhaltenen Rechte in der Umgebung können wir den zuständigen Administratoren bei ihrer Arbeit digital über die Schulter schauen.

Zunächst finden wir keinen Anhaltspunkt für die Backup-Umgebung – diese scheint tatsächlich getrennt zu sein. Dachten wir. Dann finden wir aber heraus, wie die IT-Administratoren die Backup-Server verwalten: eine gemeinsame Datei wird verwendet, in welcher die Backup-Server inklusiver deren Zugänge zu finden sind.

Diese Zugänge könnten wir ab sofort nutzen und hätten schlussendlich die volle Kontrolle über die IT des Unternehmens – inklusive Backups.

An dieser Stelle ist unsere Mission aber erfüllt und wir lösen auf.

Aber warum das Ganze eigentlich?

Dieses Projekt wurde nicht durchgeführt, weil wir zeigen wollen, wie toll wir hacken können. Das Ziel war es, konkrete technische, aber auch organisatorische Lücken in der IT-Sicherheit zu identifizieren und anschließend zu schließen.

Der Angriff war also vom Unternehmen selbst beauftragt, um einem echten Angreifer zuvorzukommen und sicherer zu werden.

In diesem Fall wurden die folgenden, konkreten Punkte zur Verbesserung identifiziert:

Zu Schritt 1 – Die Reaktion auf Phishing E-Mails muss beinhalten, dass die betroffene Mail aus den Postfächern der Empfänger gelöscht wird. Weiterhin verringern Awareness-Maßnahmen, wie regelmäßige Schulungen, aber auch technische Maßnahmen wie Safe-Links oder Warn-Banner bei externen Absendern die Chance eines erfolgreichen Phishing-Angriffs.

Zu Schritt 2 – Die Beobachtung hinsichtlich auffälligem Verhalten speziell in M365 ist wichtig, um frühzeitig abhanden gekommene Zugangsdaten zu identifizieren und rechtzeitig Gegenmaßnahmen einzuleiten.

Zu Schritt 3 – Externe Anmeldungen, insbesondere Remote-Zugangs-Lösungen müssen mit 2-Faktor geschützt werden. Weiterhin kann, sofern möglich, nur Firmengeräten der Zugriff ins interne Netzwerk gestattet werden.

Als Gegenreaktion müssen auch bestehende VPN-Verbindungen instantan getrennt werden.

Zu Schritt 4 – Einstellungen im Active Directory müssen verbessert werden. Weiterhin muss auch hier auffälliges Verhalten überwacht werden.

Zu Schritt 5 – Die Backup-Umgebung muss sorgfältig getrennt werden. Es sollten separate Maschinen benutzt werden, um diese zu verwalten. Insbesondere sollte auch das Passwort-Management überarbeitet werden.