Die Cyberkriminellen-Gruppe TA444 ist zu einem wichtigen Devisenlieferanten für das nordkoreanische Regime geworden. TA444, die mit dem nordkoreanischen Regime in Verbindung gebracht wird, hat seine Opfer allein im letzten Jahr um 1 Milliarde US-Dollar in Kryptowährungen erleichtert. Das haben Cybersecurity-Forscher von Proofpoint errechnet.

Die neuesten Aktionen von TA444 überschneiden sich teilweise mit Aktivitäten, die Cybercrime-Akteuren wie APT38, Stardust Chollima und COPERNICIUM zuzuschreiben sind. Die Aktivitäten der Gruppe zielen höchstwahrscheinlich darauf, Einnahmen für das nordkoreanische Regime zu generieren.

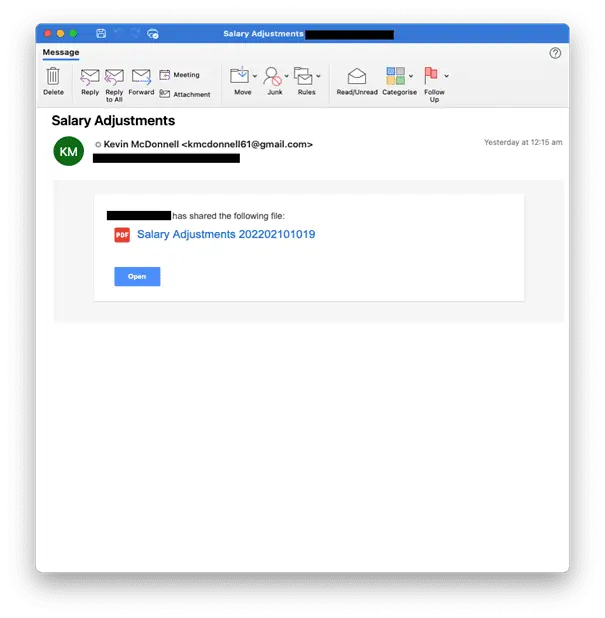

Die Kampagnen der Gruppe nutzen Blockchain-bezogene Köder, gefälschte Jobangebote renommierter Unternehmen oder vermeintliche Informationen zu Gehaltserhöhungen, um die Opfer zu einem Klick zu verleiten.

Greg Lesnewich, Senior Threat Researcher bei Proofpoint kommentiert die neuesten Untersuchungsergebnisse: „Mit seiner Startup-Mentalität und seiner Leidenschaft für Kryptowährungen bildet TA444 die Speerspitze bei der Devisenbeschaffung für das nordkoreanische Regime, indem die Gruppe Gelder beschafft, die gewaschen werden können. Diese Gruppe entwickelt schnell neue Angriffsmethoden und nutzt soziale Medien als Teil ihrer Vorgehensweise. Im Jahr 2022 hat TA444 sich auf Kryptowährungen konzentriert und eine Vielzahl verschiedener Infektionsketten getestet, um ihre Einnahmequellen auszuweiten.“

Das Wichtigste im Überblick

- TA444 ist eine vom nordkoreanischen Staat geförderte Hackergruppe, die im Jahr 2022 zahlreiche Infektionsmethoden eingesetzt hat.

- TA444 bildet die Ausnahme unter den staatlich gelenkten Cybercrime-Akteuren, insofern ihre primären Operationen finanziell motiviert sind und ihre Infektionsketten einen Mikrokosmos der Cyberkriminalitätslandschaft bilden.

- Während TA444 seit mindestens 2017 aktiv ist, entwickelt die Gruppe neuerdings eine typische Startup-Mentalität.

Übersicht

In der Welt der Tech-Startups ist häufig die Rede von den Vorteilen schneller Iteration, Produkttests im laufenden Betrieb und einer bestimmten Fehlerkultur (“Failing Forward”). TA444 hat sich dieses Mantra zu Herzen genommen. Die Aktivitäten von TA444 überschneiden sich teilweise mit öffentlich bekannt gewordenen Aktionen von Gruppen wie APT38, Bluenoroff, BlackAlicanto, Stardust Chollima und COPERNICIUM. Die Aufgabe der Gruppe besteht wahrscheinlich darin, Einnahmen für das nordkoreanische Regime zu erzielen. In der Vergangenheit gerieten Banken ins Visier der Cyberkriminellen, um Bargeld an das isolierte Land zu transferieren bzw. Helfer im Ausland zu unterstützen. In jüngster Zeit hat TA444 sein Augenmerk, ähnlich wie die Tech-Industrie, auf Kryptowährungen gerichtet. Auch greift TA444 zunehmend auf Methoden zurück, die gemeinhin eher von Startups bekannt sind.

Fail Fast mit Dateitypvariationen

Am Anfang seiner Aktivitäten rund um Blockchain und Kryptowährungen setzte TA444 auf zwei Methoden, um sich primären Zugang zu verschaffen: eine LNK-basierte Infektionskette und eine Kette, die auf Dokumente unter Verwendung von Remote-Vorlagen zurückgriff. Diese Kampagnen wurden üblicherweise als DangerousPassword, CryptoCore oder SnatchCrypto bezeichnet. 2022 nutzte TA444 nach wie vor beide Methoden, versuchte sich aber auch an anderen Dateitypen für den Erstzugang. Obwohl sich TA444 in früheren Kampagnen nicht so sehr auf Makros verlassen hatte, folgte die Gruppe im Sommer und Herbst dem Beispiel anderer Gruppen Cyberkrimineller, und suchte zusätzliche Dateitypen, mit deren Hilfe sie Payloads einschleusen konnte.

Ebenso atypisch wie die neuen Infektionsketten ist das Fehlen einer einheitlichen Payload, die am Ende der Kette steht. Wenn andere finanziell motivierte Hackergruppen neue Verbreitungsmethoden testen, neigen sie dazu, ihre traditionellen Payloads zu verwenden. Dies ist bei TA444 jedoch nicht der Fall und könnte ein Beleg dafür sein, dass es neben den TA444-Betreibern auch eine assoziierte oder zumindest eine engagierte Malware-Entwicklungsabteilung gibt.

Der Go-to-Market

Um Opfer dazu zu bringen, auf bösartige Links zu klicken, verfolgt TA444 eine umfassende Marketingstrategie, mit der ihre Chancen auf Steigerung der Einnahmen erhöht werden soll. Alles beginnt mit der Erstellung von Ködern, die für eine Zielperson interessant oder relevant sein könnten. Dazu können Analysen von Kryptowährungs-Blockchains, vermeintliche Jobangebote bei renommierten Unternehmen oder vorgebliche Informationen zu Gehaltserhöhungen gehören.

TA444 hat auch E-Mail-Marketing-Tools wie SendInBlue und SendGrid missbraucht, um seine Zielgruppe anzusprechen. Sie dienen der Gruppe entweder dazu, die Opfer zu in der Cloud gehosteten Dateien zu leiten, oder verbinden die Opfer direkt mit der Infrastruktur von TA444. Die Verwendung von MArketing-Tools erhöht die Erfolgsaussichten der Cyberkriminellen, weil Marketing-E-Mail von einigen Anti-Phishing-Schulungen nicht ausreichend berücksichtigt werden.

Wie bei anderen Unternehmen in der Tech- und Kryptowährungsbranche überwacht jemand in der Organisation von TA444 die sozialen Netzwerke. Dies ist ein wichtiger Aspekt in der Arbeit von TA444, weil die Gruppe auch LinkedIn nutzt, um mit Opfern in Kontakt zu treten, bevor sie ihnen Links zu Malware sendet. Proofpoint hat beobachtet, dass die Gruppe sehr versiert auf Englisch, Spanisch, Polnisch und Japanisch kommuniziert.

Zuordnung

Proofpoint gruppiert die TA444-Aktivitäten auf Basis von Malware-Herkunft, Verhaltensheuristik und First-Stage Tooling. Frühere TA444-Operationen, wie die Attacke auf die Bangladesh Bank im Jahr 2016 und die Angriffe auf Kryptowährungsunternehmen, wurden von den Vereinigten Staaten mit der nordkoreanischen Regierung in Verbindung gebracht.

Das US-Finanzministerium verhängte Sanktionen gegen zwei Coin Mixing Services, Tornado Cash und BlenderIO, weil sie es den TA444-Hintermännern ermöglichten, mehr als 120 Millionen US-Dollar an Kryptowährung zu waschen, die bei verschiedenen Organisationen gestohlen wurden. Das US Federal Bureau of Investigation schrieb den Raub einer größeren Menge an Kryptowährungen der APT38-Gruppe zu, die sich stark mit TA444 überschneidet und deren Finansströme später mittels BlenderIO verschleiert wurden. Diese Zuschreibung unterstreicht, wie sehr TA444 auf das Kryptowährungsökosystem angewiesen ist, um Gelder zu stehlen, sie zu waschen und letztlich zu nutzen. Die jüngsten Aktivitäten von TA444 belegen, wie anpassungsfähig die Gruppe ist und wie sie ihre Methoden anpasst, um weiterhin erfolgreich zu sein.

Fazit

Auch wenn TA444 ein ungewöhnliches und zuweilen kaum nachzuvollziehendes Verhalten an den Tag legt, handelt es sich bei der Gruppe um einen cleveren und fähigen Angreifer, der bereit und in der Lage ist, seine Opfer um Hunderte von Millionen Dollar zu betrügen. Es wird geschätzt, dass TA444 und verwandte Cluster im Jahr 2021 Kryptowährungen und damit verbundene Vermögenswerte im Wert von fast 400 Millionen US-Dollar gestohlen haben. Im Jahr 2022 übertraf die Gruppe diesen Wert allein mit einem einzigen Raubüberfall, bei dem sie über 500 Millionen US-Dollar erbeutet hat. Insgesamt konnte die Gruppe im Jahr 2022 mehr als 1 Milliarde Dollar stehlen. Nordkorea hat, wie andere Nutzer von Kryptowährungen, deren Wertverfall überstanden, und nutzt Kryptowährungen weiterhin, um dem Regime nutzbare Mittel zur Verfügung zu stellen.

Weitere Informationen:

Den kompletten englischsprachigen Blogbeitrag können Sie hier lesen.

www.proofpoint.com