Die Infiltration über die Hintertür geht oft im Meldegetöse unter.

Wenn es um IT-Sicherheit geht, teilen Unternehmen die Welt gern in Drinnen und Draußen ein. Draußen, da sind das Internet und die Welt vor den Unternehmensgrenzen, wo Hacker und andere Aggressoren auf den geeigneten Moment des Zugriffs warten. Drinnen hingegen gibt es das lokale Netz, in dem nur saubere, erwünschte Datenpakete durch die Drähte fließen.

Dazwischen halten zahlreiche elektronische Schlagbäume Wache: Die Firewall kontrolliert, welche Pakete in das lokale Netz gelangen, ein Proxy-Server terminiert ein- und ausgehende Verbindungen, Anti-Virus Gateways untersuchen den Datenverkehr auf Schadsoftware und Web Application-Firewalls schützen die nach außen offene Fassade vor Angriffen.

Das Konzept dieser Perimeter-Sicherheit stammt noch aus Zeiten, als das Internet bestenfalls für Forschungszwecke genutzt wurde und das lokale Netz auf interne Anwendungen fokussiert war. Anwender nutzten den PC, um über eine Terminal-Emulation auf einen zentralen Rechner zuzugreifen oder um Applikationen auf dem Firmenserver auszuführen. Die Notwendigkeit, über das Firmennetz hinaus Daten abzurufen oder zu bearbeiten, bestand schlichtweg nicht.

Heute sieht die Situation anders aus. Das Internet ist durch den Browser auf jedem Endgerät allgegenwärtig. Berufliche und private Nutzung sind kaum voneinander zu trennen, und HTTP ist längst nicht mehr das einzig wichtige Protokoll. Aktuelle Browser integrieren über Plug-ins zahlreiche weitere Applikationen, deren Inhalte entweder innerhalb des Browsers oder sogar bis auf die Betriebssystemebene hinunter ausführbar sind.

Gefahr hinter den eigenen Linien

Für die Sicherheitsbeauftragten im Unternehmen hatte das eine enorme Wandlung der Prioritäten zur Folge. Zwar muss nach wie vor das lokale Netz an den äußeren Grenzen vor Hackern geschützt werden, doch nun können sich Angreifer über den Browser direkten Zugang in das LAN verschaffen. Die Gefahr taucht sozusagen hinter der Demarkationslinie und innerhalb der sicher geglaubten Zone auf. Selbst wenn die Firewall in der Lage ist, den Datenverkehr der Clients zu untersuchen, was oft wegen der eingesetzten Verschlüsselung nicht möglich ist, existieren zahlreiche Schwachstellen in Browsern, Protokollen, Codecs und Plug-Ins.

Diese Schwachstellen lassen sich ausnutzen, die dafür verwendeten Datenpakete passieren die Firewall fast immer ungehindert.

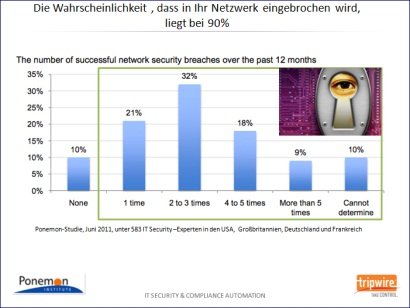

Die Folgen sind gravierend, wie die beinahe täglichen Meldungen über Einbrüche in Computersysteme belegen. Neben den Publicity-trächtigen Angriffen auf Ziele wie Sony oder Neckermann finden tagtäglich zahllose Attacken statt, die es zwar nicht auf die Titelseiten schaffen, für die betroffenen Unternehmen aber nicht weniger garvierende Probleme nach sich ziehen. Nach einer KPMG-Studie verzeichnete über die Hälfte aller Unternehmen, die 2010 Opfer von Wirtschaftskriminalität wurden, Schäden durch Cybercrime. 2006 lag der Wert noch bei „nur“ 23 Prozent. Betroffen sind kleine wie große Unternehmen. Zwar sind große Konzerne in aller Regel technisch gut ausgestattet für den Kampf gegen Online-Kriminelle. Die Angriffe sind jedoch zielgerichteter und geschickter geworden. „Cyber-Kriminelle setzen vermehrt auf Social Engineering: Sie versuchen, sich Zugang zu sensiblen Informationen zu verschaffen, indem sie Mitarbeiter unter Druck setzen oder ihre Hilfsbereitschaft ausnutzen“, erläutert Prof. Dieter Kempf, BITKOM-Präsident und Vorstandsvorsitzender des Vereins „Deutschland sicher im Netz“ (DsiN).

Unternehmen kontern diese Attacken über verschiedene Ansätze. Ein Weg ist, die Nutzung des Internets zu beschränken und weniger Anwendungen zuzulassen. Flash, Java, Silverlight – all diese aktiven Inhalte können geblockt werden, mit positiven Folgen für die IT-Sicherheit. Leider reduziert man damit auch den Nutzwert des Internets für die Mitarbeiter ganz erheblich. Und wer nicht den Browser selbst zum Tabu erklären will, was dem totalen Informationsboykott gleichkommen würde, lässt notgedrungen eine ganze Palette an Attacken zu. Durch den zunehmenden Trend, mobile Geräte in das Firmennetz einzuklinken, ist der Ansatz der Blockade ohnehin zum Scheitern verurteilt.

Bedrohungen durch neue Applikationen und Endgeräte

Nach einer aktuellen Studie von IDC (www.idc.de/.. ) betrachten 42 Prozent der Unternehmen die Abwehr neuer Angriffsszenarien als wichtigste Herausforderung. Die Sicherheit mobiler Endgeräte folgt mit 39 Prozent nur knapp dahinter. Malware-Angriffe bleiben die größte Internet-Bedrohung für alle Computer-Anwender, wie Anti-Virus Hersteller Sophos vermerkt. Dazu gehören gefälschte Antiviren-Programme und Search Engine Poisoning, die heutzutage alltäglich geworden sind. Social-Media-Bedrohungen haben sich im ersten Halbjahr 2011 vervielfacht, insbesondere Facebook-Nutzer sind täglich mit Sicherheits-Themen konfrontiert. Rund 81 Prozent der Befragten einer Studie von Sophos gaben an, Facebook berge die größte Bedrohung unter allen Social-Media-Netzwerken.

Als Folge ist mehr Sicherheitstechnik auf den Endgeräten unvermeidlich. Wo früher bestenfalls eine Anti-Virus Software für den Basisschutz sorgte, ist heute meist noch eine Personal Firewall sowie Software zum Schutz vor Datenabfluss installiert. Network Access Protection hat in bestimmten, sicherheitssensitiven Bereichen ebenfalls Fuß gefasst und selbst Verschlüsselung auf dem Endgerät ist keine exotische Maßnahme mehr. Doch ganz gleich, welche Mittel man gegen die Angreifer in die Schlacht wirft, am Ende finden diese doch einen Weg, um die Verteidigungslinien zu durchbrechen. Sicherheitsverantwortliche dürfen sich nicht der Illusion hingeben, dass genügend Einzelmaßnahmen, strategisch auf die möglichen Angriffsvektoren verteilt, ausreichenden Schutz bieten. Es gibt kein Allheilmittel, keine „Silver Bullet“, die als geniale Universallösung jede Attacke abwehrt, ohne die Nutzbarkeit für die Anwender zu beschränken.

Wie so oft, kommt es auf die Strategie im Hintergrund an, die das gesamte Sicherheitsnetz dirigiert. Sieht man sich groß angelegte Studien über Sicherheitsvorfälle wie den „2011 Data Breach Investigations Report (www.verizonbusiness.com/.. ) von Verizon an, wird klar, dass die betroffenen Unternehmen meist alle Informationen zu den laufenden Angriffen zur Verfügung hatten – sie waren nur in der Fülle der Meldungen untergegangen, wurden nicht miteinander in Verbindung gebracht oder flossen nicht in das zentrale Information Security Management-System ein. Es gibt praktisch keinen Fall, wo die Angreifer spurlos agieren konnten. Gerade in größeren Unternehmen, die IT-Sicherheit schon aus Compliance-Gründen sehr ernst nehmen, gibt es zahlreiche Sicherheitssysteme, die die Angreifer schlicht übersahen oder nicht ausschalten konnten.

Ungenutzte Werkzeuge

41 Prozent aller im Rahmen des Verizon-Berichts überprüften Sicherheitsvorfälle waren in den Log-Daten der angegriffen Organisationen dokumentiert, doch nur in 6 Prozent der Fälle spürten die Organisationen Sicherheitsverletzungen mit ihren IT-Security-Lösungen auf. Die Autoren der Studie führen dies darauf zurück, dass viele der technischen Kontrollsysteme mangelhaft konfiguriert sind, an falscher Stelle eingesetzt oder gar nicht genutzt werden.

Kein Wunder, denn für den Sicherheitsbeauftragten oder Administrator stellt die immer komplexer werdende Landschaft von Schutzmaßnahmen ein Problem in sich selbst dar. Firewalls, IPS-Systeme, Web Application Firewalls, Anti-Virus Gateways, File-Integrity Manager – zusammen produzieren sie Tausende von Log-Einträgen pro Minute. Das kann kein menschlicher Operator auswerten, weder in Echtzeit noch nachträglich. Und so konzentrieren sich die Abwehrmaßnahmen darauf, massive und eindeutig per Dashboard erkennbare Attacken abzuwehren. Die subtile Infiltration über die Hintertür geht im Meldungsgetöse unter.

Vielen Firmen fehlt das Bewusstsein, dass die produzierten Log-Einträge ein enormes Kapital darstellen. In ihnen befindet sich ein Querschnitt aller Geschehnisse im Netz, mit Schwerpunkt auf den sicherheitsrelevanten Vorkommnissen. Wer diese Informationsquelle anzapft und für sich zu nutzen weiß, kommt der „Silver Bullet“ am nächsten. Wie immer ist in solchen Fällen viel Vorarbeit nötig. Firmen müssen wissen, welche Informationen aus welchen Bereichen des Netzwerks vorliegen, welche Abschnitte noch ohne eigene Überwachungssysteme sind und wo möglicherweise redundante Datenquellen betrieben werden.

Wissen wo Sicherheit ansetzen muss

Am Anfang jeder Sicherheitsmaßnahme steht daher eine Schutzbedarfsfeststellung: Wo sind wichtige Informationen gespeichert? Welche Applikationen müssen immer laufen? Wo sind Ausfallzeiten tolerierbar? Mit diesen Daten gerüstet, kann der IT-Administrator zusammen mit dem Sicherheitsbeauftragten beginnen, die Datenmasse aus den Log-Dateien zu bewerten und zu kanalisieren. Spezialisierte Systeme zur Log-Auswertung können dabei helfen, indem sie erstens die Formate der unterschiedlichen Log-Quellen beherrschen und vereinheitlichen und zweitens, indem sie über eigene Auswertungsmechanismen die Daten vorsortieren. Automatisierung ist der wichtigste Aspekt, wenn große Mengen an Daten erfolgreich sortiert und nach der einen, der entscheidenden Nachricht durchsucht werden sollen.

Ein spezialisiertes Tool wie zum Beispiel Tripwire Log Center kann wichtige Vorarbeiten übernehmen und die Daten für das Sicherheitspersonal aufbereiten. Dazu werden zum einen die Gesamtmenge der Informationen deutlich reduziert und zum anderen Zusammenhänge erkannt, zwischen Vorkommnissen und potenziell gefährlichen Folgen. Fehlerhafte Login-Versuche beispielsweise, die ein VPN-Gateway meldet, müssen per se keine Gefahr darstellen. Doch wenn kurz danach auch die Logging-Funktion einer Firewall auf eine neue IP-Adresse umgeleitet wird, liegt der Verdacht nahe, dass ein Angreifer versucht, seine Spuren während des Einbruchs zu verwischen. Diese beiden Vorkommnisse aus der – im gleichen Zeitraum – auflaufenden Datenmenge miteinander in Verbindung zu setzen, könnte kein menschlicher Administrator in so kurzer Zeit schaffen.

Eine umfassende Sammlung aller anfallenden Log-Daten und Konfigurationsänderungen sorgt nicht nur für Sicherheit gegen Eindringlinge von Außen. Die Dokumentation, wer wann was an welchem Gerät geändert hat, hat auch Folgen für die organisationsinterne Kultur des Change-Managements. Selbst wenn Administratoren im Grunde immer dazu verpflichtet sind, ihre Arbeiten an Servern, Switchen, Firewalls oder Anti-Virus Gateways zu dokumentieren, sind die Aufzeichnungen oft lückenhaft. Das kann Zeitgründen oder einfach der Vergesslichkeit geschuldet sein, manchmal stehen aber auch gezielt unsaubere Vorgänge dahinter. Innentäter gehören zur am meisten gefürchteten Spezies aller Angreifer, weil sie sich gut im System auskennen und die üblichen Perimeter-Sicherheitsmaßnahmen ja bereits umgangen haben.

Innentäter abschrecken

Nachdem die Sicherheitsmaßnahme in der Regel bekannt ist, kann allein schon das Vorhandensein einer solchen Überwachung potenzielle Angreifer abschrecken. Und wenn der Ernstfall doch eintritt, erleichtern korrelierte Log-Daten die forensische Analyse enorm. Mit konsequenter Überwachung von Log- und Konfigurationsdaten sind solche Attacken aus dem Innersten des Netzwerks deutlich besser beherrschbar. Weil so ein Tool darauf ausgelegt ist, Veränderungen nach ihrer potenziellen Gefährlichkeit zu wichten und dann entsprechend zu reagieren, bekommen die richtigen Mitarbeiter in sehr kurzer Zeit eine Information, die Ihnen Handlungsmöglichkeiten gibt, noch während der Angriff erfolgt. Dies setzt natürlich voraus, dass die Organisation im Rahmen der Sicherheitsanalyse entsprechende Prozesse etabliert hat, so dass zu jeder Zeit fachkundige Mitarbeiter vor Ort sind, die auf derartige Meldungen richtig reagieren.

Doch wer in einer solchen Konstellation „nur“ den Sicherheitsgewinn sieht, verpasst andere, handfeste Vorteile. Indem die Log-Daten nicht nur gesammelt, sondern benutzt werden, profitiert der komplette Systembetrieb. Es sind mehr Informationen zu den Geräten und kritischen Anwendungen verfügbar, die im Endeffekt auch deren Stabilität verbessern. So weiß die IT-Abteilung sofort, welchen Patch-Level eine Applikation oder ein Serverbetriebssystem haben und kann bei vergessenen Patches sofort reagieren. Mehr Stabilität bedeutet auch höhere Verfügbarkeit, die heute in vielen Unternehmen abteilungsintern durch Service Level-Agreements (SLAs) garantiert und abgerechnet wird. Diese zusätzlichen Daten, die von der IT-Abteilung in bestehende CMDB-Systeme eingebunden werden können, bieten auch einen Wegweiser in punkto Cloud Computing. Ob sich die Auslagerung in die Cloud lohnt, ist vor allem eine Frage der internen Kostenstruktur sowie der Anforderungen an Verfügbarkeit und Datensicherheit. Mit den Informationen aus Log- und Konfigurationsdaten lässt sich fundiert belegen, welche Service-Level für welche Anwendungen vonnöten sind.

Log- und Konfigurationsmanagement dient folglich dazu, präzise zu wissen und zu verstehen, was im IT-Netz vorgeht, sowohl hinsichtlich der Sicherheit, als auch darüber hinaus. Damit ist das Thema längst über den Fokus der IT-Abteilungen hinaus bei der Geschäftsführung angekommen. Schließlich haftet das Management in vielen Ländern persönlich dafür, grundsätzlich angemessene Risikoüberwachungs- und Früherkennungssysteme zur Gefahrenabwehr einzusetzen.

Michael Loger, Senior Sales Engineer DACH bei Tripwire