Die meisten Unternehmen verfügen neben der offiziellen und vom IT-Bereich entwickelten und unterhaltenen IT-Infrastruktur meist noch über eine Vielzahl an Hardware- und Softwaresystemen sowie Mitarbeitern, die in den Fachabteilungen direkt angesiedelt sind.

Dies erfolgt in der Regel ohne Wissen, Zustimmung oder Unterstützung des IT-Bereiches. Die daraus resultierenden, autonom entwickelten Systeme, Prozesse und Organisationseinheiten werden auch als Schatten-IT bezeichnet.

Die Zielsetzungen von IT-Service Management sind die optimale Ausrichtung der IT an den Geschäftsbedürfnissen und die stetige Verbesserung der IT-Prozesse, um eine bestmögliche Unterstützung der Geschäftsprozesse durch Informationstechnologie zu erreichen. Um eine höhere Qualität und Produktivität bei der Leistungserstellung der IT-Services zu bewirken, orientieren sich Unternehmen dabei zunehmend an allgemeinen Standards wie ITIL. Aus Sicht des Service Managements stellt sich die Frage, was die Existenz von Schatten-IT für die Ausgestaltung, die Erstellung und die Qualität der IT-Services bedeutet, ob die Gründe für die Entstehung von Schatten-IT im Service Management liegen können und welche weiterführenden Aufgaben sich daraus ergeben.

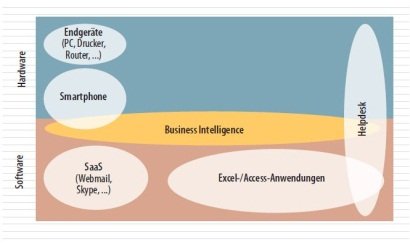

Die Grafik zeigt verschiedene Teilaspekte, die dem Begriff Schatten-IT zugeordnet werden können. Dazu gehört die Verwendung von „Social Media Software“ zur geschäftlichen Kommunikation (etwa Skype oder Facebook) oder weitere Services, die von externen Dienstleistern über das Web angeboten und direkt von der Fachabteilung bezogen werden (Cloud Services wie beispielsweise Web-Mail oder Office-Dienste). Des Weiteren fallen die Entwicklung und der Betrieb eigener Anwendungen darunter. Häufig handelt es sich dabei um Excel- und Access-Anwendungen, die von Fachbereichsmitarbeitern erstellt und weiterentwickelt werden. Ferner gehört auch die Beschaffung oder Eigenentwicklung von Business Intelligence Anwendungen dazu. Auf der Hardware-Seite dreht es sich zum Beispiel um die Einbindung eigens angeschaffter Notebooks, Server, Netzwerkrouter oder anderer Peripheriegeräte, die statt von der offiziellen IT direkt bei Einzelhändlern eingekauft werden.

Die eigene Beschaffung mobiler Endgeräte (etwa Smartphones) inklusive dazugehöriger Applikationen und deren Einsatz im Unternehmensnetzwerk können dem ebenfalls zugeordnet werden. Schließlich gehört auch der Aufbau eigener Supportstrukturen in den Fachabteilungen dazu: Technikaffine Kollegen aus der eigenen Abteilung werden bei IT-Problemen und Störungen direkt um Unterstützung angefragt.

Altes Phänomen

Schatten-IT ist in der Praxis kein neues Phänomen, das jedoch aufgrund unterschiedlicher Faktoren immer mehr an Bedeutung gewinnt. Dies sind zum einen die zunehmende Wichtigkeit von Compliance und Risikomanagement sowie die Beschäftigung mit der Industrialisierung der IT innerhalb der Unternehmen. Zum anderen wirken neue, in erster Linie webbasierte Technologien auf Schatten-IT, die einen einfachen Zugang erlauben und den Initialaufwand verringern (zum Beispiel Cloud Computing und Software as a Service). Eine besondere Rolle für eine wachsende Entstehung von Schatten-IT spielen außerdem die Anwender. Vor allem junge Mitarbeiter bringen eine hohe Affinität zur IT mit, da sie sich auch im Privatleben mit den Technologien beschäftigen. Dadurch steigen aber im Berufsleben die Erwartungen an die IT-Ausstattung. Werden sie durch die offizielle IT nicht zufriedengestellt, kümmern sich die „emanzipierten“ Anwender selbst um ihre Geräte und Applikationen .

Wechselwirkungen

Schatten-IT entzieht sich entsprechend ihrer Natur dem IT-Service Management, da sie in der Regel ohne das Wissen des IT-Bereichs erfolgt. Damit können aber gewünschte Optimierungserfolge und Prozessverbesserungen im Sinne des Continual Service Improvements in bis zu 50 Prozent der betrachteten IT-Sachverhalte nicht erzielt werden. Diese störende Wirkung von Schatten-IT auf die Gestaltung und Umsetzung des Service Managements lässt sich anhand mehrerer ITIL-Prozesse erläutern.

Bereits die Bestimmung der Service Strategie wird erschwert. Denn wie soll diese formuliert werden, wenn aufgrund von Schatten-IT nur eingeschränkte Aussagen über die IT-Ausgangslage getroffen werden können? Auch die Transparenz der IT-Gesamtkosten im Unternehmen geht verloren, da Schatten-IT Ressourcenverbräuche beinhaltet, die nicht als IT-Kosten erfasst werden. Für das Finanzmanagement ist es somit kaum nachzuvollziehen wie hoch die IT-Kosten tatsächlich sind. Dadurch fehlt eine solide Basis für den professionellen Aufbau des Service Managements, die Gestaltung des IT-Budgets und die kennzahlenbasierte Steuerung der IT.

In der IT-Security zeigen sich besonders kritische Folgeprobleme von Schatten-IT im Hinblick auf Datenschutz- und Datensicherheit: Schatten-IT wird häufig durch „IT-Laien“ entwickelt. Aufgrund des unprofessionellen Entwicklungsprozesses steigt das Risiko für Programmierfehler, die zu Fehlfunktionen und Sicherheitslücken führen können. Teilweise wird Schatten-IT gerade für die Umgehung der vorhandenen technischen Grenzen zur Sicherstellung von Datenschutz und -sicherheit verwendet, wenn diese als hinderlich für den Prozess angesehen werden . Für den IT-Security Prozess ist es daher eine wichtige Aufgabe, Schatten-IT hinsichtlich der Sicherheitsrisiken zu bewerten und bei gravierenden Risiken Gegenmaßnahmen einzuleiten.

Weitere Probleme ergeben sich im Umfeld des Architekturmanagements. Unprofessionelle und fehlerhafte Schatten-IT Systeme können andere IT-Domänen stören und damit offizielle Services beeinflussen. So führten bei einer großen Bank vor einigen Monaten Softwarefehler in einem Schatten-IT System zu einer hohen Belastung der Netzwerke. Diese Beeinträchtigungen können bis zum Ausfall offizieller Services und zur Verletzung vereinbarter Service Level führen. Obwohl die Ursache für ein solches Szenario nicht im offiziellen IT-Bereich zu finden ist, wirft es dennoch ein schlechtes Bild auf die IT selbst und ihre Qualität – die Benutzerzufriedenheit mit der IT sinkt.

Für die Configuration Management Data Base (CMDB), welche zur Erfassung und Dokumentation der IT-Infrastruktur verwendet wird, stellt Schatten-IT ebenfalls eine große Herausforderung dar. Die CMDB ist der wichtigste Informationslieferant und die Entscheidungsgrundlage für andere Service Management Prozesse. Voraussetzung dafür ist jedoch die Vollständigkeit und Richtigkeit der Konfigurationsinformationen. Dies kann nur gewährleistet werden, wenn ausschließlich autorisierte Komponenten verwendet werden. Bei Schatten-IT handelt es sich allerdings genau um das Gegenteil. Sie kann nicht gänzlich berücksichtigt werden und birgt somit Folgerisiken. Diese können etwa im Release Management auftreten. So wurden bei einer umfassenden Plattformmigration eines IT-Dienstleisters aufgrund von Schatten-IT doppelt so viele Applikationen festgestellt, als zunächst angenommen. Die Migration wurde dadurch stark beeinträchtigt und wesentlich aufwendiger .

Der geringe Grad an Professionalität bei Schatten-IT Systemen führt zudem in vielen Fällen zu einer wirtschaftlichen Ineffizienz der damit implementierten Systeme und Prozesse. Obwohl Schatten-IT günstiger erscheint, ist sie in der Regel teurer als vergleichbare offizielle IT. Dies liegt an hohen versteckten Kosten der Schatten-IT. In vielen Fällen werden beispielsweise die eigentlichen Aufgaben der Fachbereiche zugunsten von Systementwicklung und -betreuung zurückgestellt oder eigene Mitarbeiter hierfür eingestellt, ohne dass diese Tätigkeiten als IT-Kosten erfasst werden. Insgesamt leidet darunter auch die Gesamtperformance des Unternehmens.

Wenn Anwender Schatten-IT als offizielle IT-Services wahrnehmen, können außerdem angestrebte Verbesserungen in den definierten IT-Supportprozessen gehemmt werden: Anwender können die vom IT-Bereich bereitgestellten Supportstrukturen nutzen um Funktionsstörungen in einem Schatten-IT System beheben zu lassen. Dadurch werden Anfragen an den Service Desk gestellt, obwohl die Systeme aus dessen Sicht eigentlich nicht existent sind. So waren zum Beispiel in einem Unternehmen etwa 30% der im Service Desk eingehenden Anfragen auf Schatten-IT bezogen. Je mehr solcher Anfragen auftreten, desto mehr steigt das Arbeitsaufkommen. Außerdem wird die IT für die Problemlösung der Schatten-IT genauso verantwortlich gemacht wie für offiziell bereitgestellte Services. Können keine Lösungen angeboten werden, sinkt die Zufriedenheit.

Durch Schatten-IT werden zudem häufig Sourcingentscheidungen untergraben. Fachbereiche, die mit vorgegebenen Entscheidungen zum IT-Outsourcing unzufrieden sind, führen ein verdecktes Insourcing der IT durch. Offiziell ausgewählte Lieferanten werden dabei übergangen. Dies birgt ein Risikopotenzial für das Unternehmen, da bei einer entsprechenden Vertragsgestaltung Pönalen fällig werden können. Ein weiteres Problem für das Lieferantenmanagement der IT stellen Cloud-Dienste dar, die als Schatten-IT direkt von der Fachabteilung bezogen werden. Bei einer unachtsamen Provider-Auswahl können Lock-In Effekte entstehen. Das Unternehmen begibt sich in Abhängigkeit des Lieferanten, ein Ausstieg ist nur mit hohen Kosten verbunden.

Betrachtet man Schatten-IT unter dem Aspekt eines benutzergetriebenen Prozesses, in dem Fachbereiche durch IT einen Mehrnutzen für ihre Geschäftsprozesse erkennen, lassen sich auch einige, bedeutende positive Auswirkungen für das Service Management identifizieren: Durch die Nähe zum operativen Geschäft, ist die benutzergetriebene IT ein Innovationstreiber und kann damit zur Verbesserung der Services beitragen. Der schnellere Einzug von Innovationen durch Schatten-IT in die Unternehmen, lässt sich beispielsweise an der Verteilung von BI-Technologien in Unternehmen belegen.

Da die Fachabteilungen häufig sehr aufgabenorientiert an die Entwicklungsprozesse herangehen, sind die Resultate gut auf die internen Prozesse ausgerichtet und haben eine starke Fokussierung auf eine kontinuierliche Verbesserung der Abwicklung. Oftmals sind benutzergetriebene IT-Systeme und -Prozesse zudem besser an den Anwenderbedürfnissen ausgerichtet als die vom IT-Bereich zur Verfügung gestellten Services. Vermutlich wächst dadurch die Benutzerzufriedenheit mit der IT-Unterstützung insgesamt, jedoch nicht zwangsläufig auch die Zufriedenheit mit der IT-Abteilung.

Ursachensuche

Sucht man nach den Gründen für die Entstehung von Schatten-IT, stellt sich auch die Frage ob das Service Management Schatten-IT verursachen kann. Dabei ist generell zwischen einer zu geringen und einer zu weitreichenden bzw. formalisierten Ausgestaltung des Service Managements zu unterscheiden. Der erste Fall beinhaltet eine zu geringe Abstimmung und Kommunikation zwischen Business und IT.

Dadurch werden unter Umständen falsche Services mit einer ungenügenden Verfügbarkeit angeboten, die Prozesse für Änderungsanforderungen werden nicht ausreichend formuliert oder ein Service Desk ist kaum oder gar nicht für die Störungs- und Problembearbeitung vorhanden. Die Folge ist oftmals, dass Fachabteilungen eigene Wege gehen, um ihre notwendigen Services und Supportleistungen zu erhalten. Der offizielle IT-Bereich wird in diesem Prozess in der Regel kaum einbezogen. Im zweiten Fall besteht „zu viel“ IT Service Management. Das heißt die IT-Prozesse sind zu unflexibel gestaltet und schränken das Business in seiner Entwicklung ein.

Dabei sind auch die Budgets und Verrechnungspreise zu restriktiv bestimmt. Oftmals werden die Bedarfe der Fachabteilungen nicht schnell genug umgesetzt, die Entscheidungs- und Bewilligungswege im Demand und Change Management sind zu langsam und nicht nachvollziehbar oder die Meldung von Störungen ist zu sehr formalisiert und zu kompliziert für die Anwender. Auch in diesem Fall wird die Fachabteilung selber reagieren. Um flexibler auf das Unternehmensumfeld reagieren zu können, wird Schatten-IT eingeführt. In beiden Fällen entsteht somit Schatten-IT durch eine mangelhafte Ausgestaltung des IT-Service Managements. Sie steht dabei im Widerspruch zu einem ganzheitlichen Service Management und verhindert die Erzielung von Optimierungserfolgen.

Verhaltensregeln

Insbesondere die gezeigten Schwierigkeiten in Bezug auf Unternehmensrisiken und Wirtschaftlichkeit belegen deutlich, dass Schatten-IT ein großes Problem für die Unternehmen darstellen kann und deshalb Lösungen für den Umgang mit Schatten-IT gefunden werden müssen. Ein generelles Verbot von Schatten-IT ist dabei nicht zu empfehlen, da auf diese Weise die damit verbundenen Chancen nicht realisiert werden können und es aufgrund der technologischen Möglichkeiten immer schwieriger wird ein solches Verbot umzusetzen. Vielmehr muss durch eine fundierte Erhebung und Bewertung eine differenzierte Strategie zum Umgang mit Schatten-IT erarbeitet werden. Ein Hauptaugenmerk sollte in diesem Zusammenhang auf dem hohen Innovationspotenzial der benutzergetriebenen IT liegen.

Schatten-IT beziehungsweise benutzergetriebene IT darf somit auch in der Gestaltung des Service Managements nicht unbeachtet bleiben. Die Entscheidung wie die IT und die Organisation damit umgehen wollen, muss bereits in der Formulierung der Service Strategie erfolgen. Die Abstimmung und Kommunikation mit den Fachbereichen ist dabei entscheidend. Generell ist die IT-Steuerung durch Serviceprozesse, Budgets und Verrechnungspreise zu überprüfen und im Hinblick auf eine geordnete aber auch flexible Erbringung der IT-Services zu korrigieren.

Die IT-Abteilung sollte dabei davon Abstand nehmen einen IT-Service als eine reine IT-Aufgabe anzusehen. Stattdessen muss ein Service ganzheitlich unter Berücksichtigung der technischen aber vor allem auch der geschäftsprozessorientierten und anwendernahen Aspekte betrachtet werden. Als Basis für das Service Management gilt es deshalb die IT-Governance, und im Zuge dessen insbesondere die Entscheidungsrechte von IT und Business, zu definieren. Tendenziell ist diesbezüglich eine kooperative Erbringung und Steuerung der IT-Services durch Fachabteilung und IT-Bereich am erfolgreichsten . Diese Erkenntnis ist in der Verteilung von IT-Entscheidungsrechten zu verwerten und die Ergebnisse daraus in enger Abstimmung mit der Unternehmensführung und den Fachbereichen zu formulieren.

Ausblick

In dem Beitrag wurde gezeigt, dass die Auseinandersetzung mit dem Thema Schatten-IT noch am Anfang steht. Neben einigen Detailfragen in Bezug auf die genaue Abgrenzung der Schatten-IT ist insbesondere die empirische Überprüfung der tatsächlichen Verbreitung der oben dargestellten Ursachen und Auswirkungen von Interesse für Wissenschaft und Praxis. Im Rahmen eines gemeinsamen Forschungsprojektes der HTWG Konstanz und der Cassini Consulting GmbH sowie der Schutzwerk GmbH sollen diese Fragestellungen detailliert untersucht werden. Aus Sicht der Praxis genügen die reine Beschreibung des Phänomens, seiner Ursachen und Auswirkungen jedoch nicht.

Ein Unternehmen benötigt Unterstützung bei der Erfassung, Bewertung und Steuerung der Schatten-IT. In der Literatur finden sich jedoch derzeit keine entsprechenden Werkzeuge. Das genannte Forschungsprojekt soll daher auch dazu dienen, entsprechende Methoden zu entwickeln und sie zu evaluieren. Im Ergebnis sollen technische Lösungen und Checklisten zur Erhebung, Analysemethoden zur Bewertung sowie Entscheidungsmodelle zur Strategieentwicklung vorliegen. Mit diesem Instrumentenkasten sollen die Unternehmen Schatten-IT letztlich steuern können. Dabei müssen diese Methoden auf den dauerhaften Einsatz hin konzipiert werden. Ziel muss es sein die Schatten-IT durch benutzergetriebene IT zu ersetzen und damit deren positive Seite – ihr Innovationspotenzial sowie ihre hohe Prozess- und Anwenderorientierung – zu nutzen und unter Beachtung der angesprochenen Risiken zu fördern.

Stephan Zimmermann – wissenschaftlicher Mitarbeiter an der HTWG Konstanz

Dr. Christopher Rentrop – Professor für Wirtschaftsinformatik an der HTWG Konstanz

Dr. Oliver van Laak – Partner Cassini Consulting GmbH

Diesen Artikel lesen Sie auch in der it management , Ausgabe 9-2011.