Unternehmen droht längst nicht mehr nur Gefahr durch Angriffe von außen. Auch ein gut geschütztes Netzwerk ist Gefahren ausgesetzt, die von innen kommen. Security Awareness ist ein möglicher Ansatz, um Mitarbeiter auf diese Gefahren aufmerksam zu machen, aber er genügt nicht, wenn es keine Kontrolle gibt. Zudem unterstützen spezielle Data Loss Prevention (DLP)-Lösungen Unternehmen dabei, Datendiebstahl und die unabsichtliche Übermittlung von Informationen nach außen zu verhindern.

Was geschehen kann, wenn Sicherheitsrichtlinien zum Schutz von Daten nicht ausreichend aufgestellt oder eingehalten werden, musste die britische Steuerbehörde im November 2007 erleben. Die gespeicherten Daten von 25 Millionen Briten verschwanden spurlos, nachdem ein Angestellter der Behörde diese auf CD gebrannt und per Kurier nach London geschickt hatte. Ganz ähnlich die Nachricht über den Datendiebstahl durch einen Mitarbeiter der LGT-Bank, Liechtenstein, und der Kauf dieser Daten durch die Deutsche Steuerbehörde, der immer noch hohe Wellen schlägt. Die Diskussion über die politische Verantwortung überdeckt jedoch die eigentliche Problematik: Wie ist es möglich, dass ein Mitarbeiter eine solche Menge sensibler Daten auf eine CD-Rom brennt und stiehlt? Es darf als sicher gelten, dass die entsprechende Stelle über Richtlinien zur Datensicherheit verfügt. Jedoch zeigt der Vorfall, dass diese Richtlinien offensichtlich nicht mit technischen Maßnahmen umgesetzt worden sind.

Stiefmütterlicher Umgang mit IT-Risiken

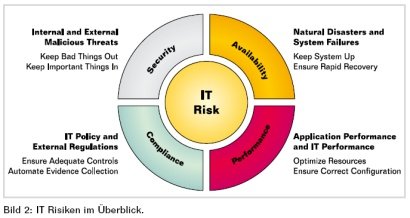

Datendiebstähle können mithilfe wirksamer Richtlinien zur IT-Sicherheit weitgehend ausgeschlossen werden, wenn deren Durchsetzung mit technischen Maßnahmen unterstützt wird. Diese können beispielsweise den Zugriff auf Anwendungen beziehungsweise bestimmte Vorgänge auf einen autorisierten Personenkreis beschränken. Nur so kann der Gefahr der Nicht-Beachtung der IT-Sicherheitsrichtlinien, wie es durch böswilligen Diebstahl geschieht, begegnet werden. Mit den entsprechenden technischen Maßnahmen hätte in Liechtenstein dafür gesorgt werden können, dass der Mitarbeitende entweder keinen Zugriff auf die Daten oder aber keine Möglichkeit gehabt hätte, sie ohne weiteres auf CD zu brennen. Symantec, beispielsweise, hat bereits im Frühjahr 2007 im Rahmen einer Studie zu IT-Risiken, dem „IT Risk Management Report“, auf den immer noch stiefmütterlichen Umgang vieler Unternehmen mit IT-Risiken hingewiesen. Und das, obwohl die Unternehmen mehrheitlich der Ansicht sind, sicherheitsrelevante Ereignisse oder Verstöße gegen Compliance-Richtlinien würden sich massiv auf ihre Geschäftstätigkeiten auswirken.

Awareness Schritt für Schritt erhöhen

Was können Unternehmen tun? Die Implementierung einer ganzheitlichen IT-Risikostrategie, wie sie in erwähntem Report beschrieben wird, ist hier die Lösung. Dies gilt für kleine und mittlere Unternehmen genauso wie für Konzerne. Dazu gehören Faktoren wie die Priorisierung und Quantifizierung des Risikopotenzials, vor allem aber auch die kontinuierliche Überprüfung der Wirksamkeit der Richtlinien und deren Einhaltung. Moderne Software wie Vontu DLP bietet beispielsweise die Möglichkeit, mittels Pop-Up-Fenster den Anwender auf die Verletzung einer Richtlinie aufmerksam zu machen. Dies schließt Links in das Intranet zu den relevanten Security Policies ein. Schritt für Schritt erhöht sich somit die Awareness im Unternehmen.

Schäden durch Datenverlust schwer einschätzbar

Die Marktforschungsgesellschaft Gartner geht davon aus, dass etwa 70 Prozent der Datenpannen, die zu einem Informationsverlust, insbesondere auch die Auswirkungen für das Image eines Unternehmens oder einer Behörde, unterstreichen das Risikopotenzial interner Bedrohungen. Die Schäden, die einem Unternehmen durch Datenverlust entstehen, sind allerdings nur schwer in Zahlen auszudrücken. Dies liegt nicht zuletzt an den unterschiedlichen Perspektiven, die in Bezug auf den Begriff „Datenverlust“ möglich sind: Manche Unternehmen ermitteln ihre Kosten über entgangene Einnahmen, andere über die Mittel für die Wiederherstellung der verlorenen Daten. Auch die Kosten, die durch Rechtsstreitigkeiten aufgrund von Datenverlust entstehen können, sind ein möglicher Faktor zur Bemessung der realen finanziellen Schäden durch einen Datenverlust.

Imageschäden sind kaum zu beziffern

Gartner schätzt die durchschnittlichen Kosten für einen Datenverlust auf bis zu 10 Millionen Euro. Da bei großen Unternehmen das Wiederherstellen von E-Mails, die nicht-indiziert in Backup-Images verteilt auf mehreren Bandsystemen lagern und aufwändig gesucht werden müssen, schnell bis zu eine Million Euro kosten kann, erscheint diese Summe durchaus realistisch. Es verwundert also nicht, dass der Schutz sensibler und vertraulicher Daten für viele Unternehmen immer wichtiger wird. Neben Verlusten in Millionenhöhe drohen auch erhebliche Imageschäden, die mitunter nicht mehr zu beheben und kaum zu beziffern sind. Vor diesen Schäden können spezielle Data Loss Prevention (DLOP)-Lösungen schützen. Für Sicherheitsexperten liegt die besondere Herausforderung darin, den Schutz der Daten zu gewährleisten – trotz der stetig wachsenden technologischen Kommunikationsmöglichkeiten, die immer mehr Raum für Informationsdurchlass bieten. Wie aber können Daten auch vor Angriffen von innen oder „versehentlichem“ Verlust durch Unachtsamkeit, Leichtsinn etc. geschützt werden? Im Folgenden einige Hinweise und Tipps zum wirksamen und umfassenden Schutz sensibler Informationen im Unternehmen.

1. Informationen schützen

Der Umgang mit etwa jeder 50. Datei auf Desktops und Shared File Servern, die vertrauliche Daten enthält, verstößt gegen interne Vorschriften und Compliance-Richtlinien. Lösungen wie Vontu Data Loss Prevention sorgen dafür, dass diese an verschiedenen Orten im Netzwerk abgelegten Daten sowohl identifiziert als auch durch automatisch wirksame Regeln (Klassifikation, Speicherung, Archivierung, Verschlüsselung, Digital Rights Management) präventiv vor unrechtmäßigem Zugriff geschützt werden. Dabei sollte jede einzelne Verletzung der Datenschutzrichtlinien aufgedeckt werden, unabhängig von Ort, Zeitpunkt und Form. Sensible Daten werden basierend auf den implementierten Regeln von den weniger sicheren Speicherorten entfernt und in eine sichere Umgebung verschoben. Dieser Überwachungsmechanismus verhindert ebenfalls, dass diese Daten wieder an einen nicht sicheren Speicherort kopiert werden können.

Die relevanten Fragen in diesem Zusammenhang sind:

-

Wo sind sensible Daten gespeichert (File Server, Datenbanken)?

-

Wie wird mit diesen Daten umgegangen? (Gibt es Prozesse, die neu definiert werden müssen?)

-

Wohin und an wen werden die sensiblen Daten gesendet?

-

Wie wird die schriftliche Richtlinie zum Umgang mit sensiblen Daten schnell und effektiv im Unternehmen umgesetzt?

2. Datennutzung überwachen

Bei der umfassenden Überwachung der Datenausgänge und Endpunkte ist der E-Mail-Verkehr nur ein Teil des Problems. Instant Messenger, Blogs, USB-Sticks, CDs/DVDs und MP3-Player sind weitere potenzielle Gefahrenquellen, die ein schnelles Kopieren ungesicherter Daten ermöglichen. Neben einer umfassenden Überwachung muss die Möglichkeit gegeben sein, die unsichere und unerwünschte Übertragung von Daten zu stoppen, zum Beispiel mit einer Lösung für Endpoint-Sicherheit. Durch entsprechende Regeln wird verhindert, dass sensible Daten sowohl im ursprünglichen Format (DOC, XLS, PPT, etc.), als auch in ein anderes Fileformat (etwa PDF) konvertiert das Unternehmen verlassen können. Dies gilt für den Endpoint genauso wie für das Netzwerk.

3. Maßnahmen gegen Verstöße automatisieren

Im Anschluss an die Identifizierung von Verstößen gegen Sicherheitsvorschriften und/oder Datenverlust sollte eine Automatisierung der erforderlichen Maßnahmen erfolgen. Zusammen mit einer flexiblen Handhabung der Lösung, wie sie zum Beispiel manuell einstellbare Wahlmöglichkeiten bieten, wird die Konfigurationszeit und der Arbeitsaufwand reduziert. Vontu DLP Workflow beispielsweise bietet die Möglichkeit, die Mehrheit der auftretenden Regelverstöße basierend auf den implementierten Regeln automatisiert zu bearbeiten. Der Sender wird per Mail über den Vorfall benachrichtigt, der Zuständige wird zur Nachschulung des Mitarbeiters aufgefordert.

4. Wichtige Daten verschlüsseln

Bei richtiger Nutzung ist die Verschlüsselung ein wirksames Instrument, um die sichere Übermittlung von Daten zu gewährleisten. Allerdings sind verschlüsselte Daten nicht in jedem Fall zur Übertragung freigegeben, beziehungsweise sind zur Übertragung freigegebene Daten nicht immer verschlüsselt. Übermittlungen, die Verschlüsselungsregeln verletzen, müssen identifiziert, gestoppt und zu einem Verschlüsselungsserver weitergeleitet werden.

Die „Big Brother-Falle“

Die Überwachung interner Daten und der Mitarbeiter-Kommunikation bringt nicht nur erhöhte Sicherheit, sondern auch mehr Verantwortung mit sich. Sie kann zu einem „gefühlten“ Verlust der Privatsphäre der Mitarbeiter, generellem Misstrauen und – im schlimmsten Fall – zu Klagen führen. Aus diesem Grund sollte eine DLP-Strategie auch Maßnahmen zum Schutz der Privatsphäre beinhalten. Die Überwachung der vertraulichen Daten sollte regelbasiert erfolgen, um keine Willkür aufkommen zu lassen und gezielte Maßnahmen zu ermöglichen. Rollenbasierte Zugangskontrollen ermöglichen es, wichtige Daten nur bestimmten Personenkreisen zugänglich zu machen und so die Sicherheit zu steigern. Die Richtlinien, die den Umgang mit sensiblen Daten regeln, sind meist schriftlich bereits vorhanden und im Intranet einsehbar. Die Regeln dienen dem Schutz vor Datenverlust und können nicht zur Leistungs- und Verhaltenskontrolle der Mitarbeiter herangezogen werden. Nur Aktivitäten, die gegen definierte Regeln verstoßen, werden vom System registriert, keinesfalls aber was und wie viel der Mitarbeiter macht. Das Rollenmodell stellt sicher, dass nur autorisierte Personen benutzerspezifische Daten einsehen können.

Backup ist ein Muss

Die Aussage „Backup ist ein Muss“ mag banal klingen, aber ein erheblicher Teil der Kosten bei einem Datenverlust entsteht durch die Maßnahmen zur Wiederherstellung der Daten. Eine intelligente Archivierungslösung wie Symantec Enterprise Vault für die E-Mail-Archivierung greift schon im Moment der Datenentstehung, um die neu geschaffenen Daten zu klassifizieren und eine Speicher-Strategie festzulegen. Eine solche Lösung sollte zudem in der Lage sein, individuell passende Klassifizierungen anzubieten und sich zudem in bestehende Content-Management-Systeme eingliedern lassen.

Fazit

Unternehmen können die Gefahren, die ihnen von innen drohen, mit Awareness-Kampagnen und geeigneten technischen Mitteln abwenden. Sie müssen aber bereit sein, Richtlinien nicht nur zu entwickeln, sondern auch durchzusetzen.

Bernd Bilek

Diesen Artikel finden Sie auch in der Ausgabe November/Dezember 2008 des it security.