Motiviert durch spektakuläre Verluste wie bei der Société Générale im Januar 2008 intensivieren die Unternehmen ihre Anstrengungen im Bereich IT Governance, Risk und Compliance (GRC): „Jede Bank in diesem Geschäftsbereich wird ihre Compliance-Regelungen gründlich überholen, ihre IT-Sicherheit … bis ins Detail,“ sagte Howard Davies, Dekan der London School of Economics, kurz nach dem Vorfall. Aber wie kann man dieses Ziel erreichen, ohne das Geschäft zu behindern und viel Geld in die Hand zu nehmen?

Eine GCR-Schlüsseldisziplin für die Kontrolle von Benutzerzugriffen auf IT Ressourcen ist das Identity Management (IdM). In diesem Artikel werden wir zeigen, wie IdM Systeme generell und der Identity Manager des dänischen IdM-Spezialisten Omada im Besonderen die Aspekte Risikokontrolle, proaktive Durchsetzung von Sicherheitsrichtlinien und Prozessautomation kombinieren. Wir erläutern, wie Compliance-Richtlinien und Audit-Mechanismen in Geschäftsprozesse integriert werden können, um mit minimalem Aufwand die durchgehende Kontrolle zu behalten.

Ad hoc-Bewertung nicht möglich

Als die Teilnehmer einer Umfrage kürzlich gefragt wurden: „Können Unternehmen ad hoc Berichte über ihre IT Benutzerrechte erstellen?“, waren mehr als drei Viertel der Befragten überzeugt, dass dies in weniger als 25 Prozent der mittleren und großen Firmen möglich sei. Eine essentielle Voraussetzung für die Bewertung von IT-Risiken ist somit in den meisten Organisationen nicht erfüllt. In der IT Governance Welt ist diese Frage ein wichtiger Teil der Gesamtstrategie, die gewährleisten soll, dass IT-Investitionen optimalen Nutzen bringen und gleichzeitig die IT-Risiken entschärft werden. Weitere wichtige IT-Governance-Aufgaben sind das Risikomanagement und die Standardisierung von Prozessen mit dem Ziel, effizient und zeitnah Geschäftsmodelle ändern zu können, die Servicequalität auf hohem Niveau zu halten und menschliche Fehler zu minimieren. Risikomanagement-Maßnahmen werden von zahlreichen internen und externen Faktoren beeinflusst. Externe Anforderungen sind die Einhaltung von Regularien wie SOX, Basel II, das Energiewirtschaftsgesetz oder die MaRisk-Vorschriften im Bankenbereich. Interne Einflüsse kommen etwa durch die Größe und Architektur der IT-Infrastruktur oder das Geschäftsmodell des Unternehmens – die Anforderungen an das Risikomanagement für ein Internet-Handelshaus sind sicherlich ganz anders als die eines Modeherstellers. Es gibt für GRC kein einzelnes universell anerkanntes Umsetzungsrahmenwerk; Organisationen nutzen COBIT, ITIL oder ISO 17799 bzw. 27001.

Identity Management: Schlüsselteil im GRC Puzzle

Warum spielen Identity Management Lösungen eine wichtige Rolle in IT Governance Initiativen? – Zunächst bieten sie mehr als nur Sicherheit: IdM kann die Servicequalität und Effizienz deutlich verbessern, weil es das Management von Benutzern, Zugriffsrechten und auch die Provisionierung von physischen Gegenständen wie zum Beispiel Desktop Computern rationalisiert. Es gibt Praxisbeispiele, wo IdM-Lösungen 90 Prozent der Routineaufgaben automatisieren, die mit dem Unternehmenseintritt, dem Abteilungswechsel oder dem Ausscheiden zu tun haben. Papierbasierte Abläufe können durch webbasierte Genehmigungsprozesse abgelöst werden; dies beschleunigt Bereitstellungszeiten und vermeidet menschliche Fehler. Flexible grafische Workflow-Tools – wie der „Workflow Designer“ von Omada – machen das Erstellen und die Pflege dieser Workflows zu einer Sache von Stunden oder Minuten. Im Ergebnis können Mitarbeiter auf Ressourcen vom ersten Tag an und ohne Unterbrechung zugreifen. Auf Basis von Fachrollen verwalten Mitarbeitern aus Fachabteilungen und ihre Vorgesetzten mit Omada’s webbasiertem OIM-Tool Zugriffsrechte ohne das Zutun von IT-Administratoren. Und ferner sind organisatorische Restrukturierungen durch IdM-Systeme deutlich einfacher abzuwickeln. Aber auch Risikomanager schätzen das Potenzial von Identity Management zunehmend. Beispielsweise gibt es in der ISO 27001-Norm ein Kapitel zum „User Management“, in dem korrektes Rechtemanagement, Registrierungs- und Deregistrierungsprozesse als auch Passwortmanagement gefordert werden. COBIT verlangt Richtlinien und Prozesse zum Schutz wichtiger Informationen. In Version 3 von ITIL wurde ein neuer Prozess für Zugriffsmanagement definiert. In allen Frameworks ist die Funktionstrennung („Separation of Duties“) eine unverzichtbare Geschäftspraxis und es wird die klare Dokumentation von Prozessen gefordert. Lori Rowland von der Analystengruppe Burton Group bestätigt, dass ein eingeführtes Identity Management System Prüfungen für Revisoren vereinfacht: „Die Fähigkeit von IdM, solche Funktionen zu automatisieren, kann einen positiven Effekt für die interne Kontrolle und Revision haben.“ [4]

Vorbeugung und Kontrolle

Die Kernfragen des Risikomanagements lauten: „Was kann schiefgehen? Wie kann es schiefgehen? Was sind die Konsequenzen? Und wie gehe ich mit potenziellen Risiken um?” Um diese Fragen zu beantworten, muss man zunächst mögliche Risiken erkennen und kategorisieren. Danach kommt die Kontrolle: Vermeidbare Risiken aufspüren und natürlich ausschalten. Und schließlich ist es wichtig, Risikomanagement proaktiv in die Geschäftsprozesse einzubauen, um Risiken von vornherein zu entschärfen. In umfassenden IdM-Lösungen kann man Regeln zur Risikovermeidung definieren, die gleichzeitig für die Kontrolle und für die Prävention nutzbar sind.

Mögliche Risiken verstehen:

IdM-Systeme adressieren vielfältige Risiken:

– Benutzer- und Benutzerkontendaten: Zugriffsrechte können von Benutzerattributen wie Standort oder Organisationseinheit abhängen – daher sind korrekte Identitätsdaten entscheidend. Fehlerhafte Einstellungen von Benutzerkonten, etwa Anmeldeoptionen oder Session-Parameter, können die Sicherheit beeinträchtigen.

– Zugriffsrechte: Autorisierte Benutzer brauchen die Berechtigung, Services zu nutzen; nicht autorisierte Benutzer müssen an der Nutzung gehindert werden.

– Change Management Prozesse: Genehmigungsverfahren und Passwortänderungen, auch die Authentifizierung am Help Desk, müssen sicher gemacht und kontrolliert werden.

Das Erkennen und Kategorisieren dieser Risiken ist die Basis für ein individuelles, risikoorientiertes IdM-Datenmodell. Omada’s OIM bietet dafür standardmäßig zahlreiche Elemente, wie etwa Rollen, unterschiedliche Rollentypen, Risikolevel für Rollen, Separation of Duties und die Beziehung von Rollen zu Organisationsstrukturen. Außerdem können unternehmensspezifische Begriffe wie spezielle Klassifizierungsattribute für Identitäten und Rollen einfach hinzugefügt werden. Das Produkt bietet auch Prozess-Templates, die schnell individuell angepasst werden können.

Bestehende Risiken beherrschen:

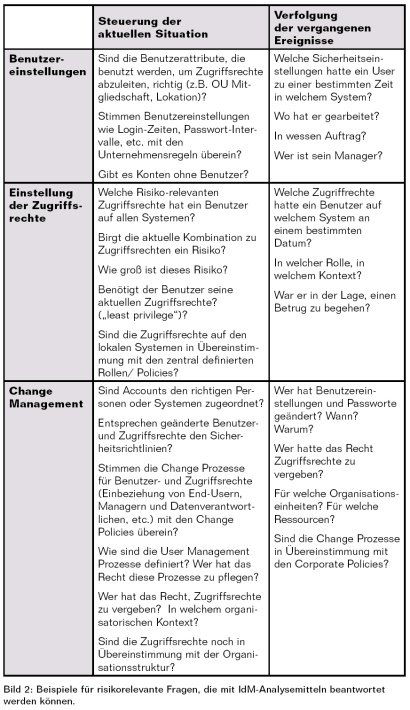

Aufbauend auf dem IdM-Datenmodell werden im IdM-System Regeln und Richtlinien definiert, um Risiken zu erkennen, zu dokumentieren und möglichst auszuschalten. Bild 2 zeigt Beispiele für risikorelevante Fragen, die mit IdM-Analysemitteln beantwortet werden können. IdM-Systeme wie der Omada Identity Manager bieten ein nahtloses Protokoll aller Änderungen und webbasierte Berichte, die diese Fragen beantworten. Außerdem unterstützen sie die Business-Verantwortlichen und leiten Maßnahmen ein, um Risiken zu entschärfen und periodisch die Einhaltung der Richtlinien zu attestieren.

Risiken an der Wurzel packen:

Business-Verantwortliche müssen ihre Risiken kennen, und sie müssen direkt bei deren Auftreten entscheiden, wie sie mit ihnen umgehen. Dadurch werden Bereinigungsaufwände erheblich reduziert; das allgemeine Risikoniveau wird niedrig gehalten. Risiken kann man minimieren, indem man sie ablehnt, akzeptiert, weitergibt oder entschärft. Nehmen wir das Beispiel eines Unternehmens, das ein und demselben Sachbearbeitern nicht erlaubt, eine Finanztransaktion einzuleiten und anschließend auch zu genehmigen: In manchen kleinen Filialen mag es für den reibungslosen Geschäftsbetrieb aber ausnahmsweise erforderlich sein, dass eine Person kleinere Transaktionen vollständig durchführt, vorausgesetzt, ein Auditor akzeptiert das Risiko überprüft regelmäßig die Situation. Unmittelbares Risikomanagement kann man in diesem Fall nur erreichen, wenn die Entscheidung ein integraler Bestandteil des Benutzerverwaltungsprozesses ist. Der Omada Identity Manager kann die „Separation of Duty“ und andere Regeln bei der Vergabe sensibler Rechte prüfen; das Tool ist zusätzlich mit anderen Risikomanagementsystemen integrierbar.

Verwalten der Regelbasis

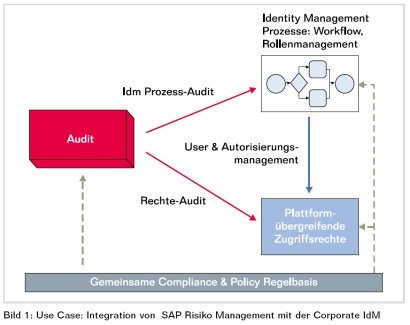

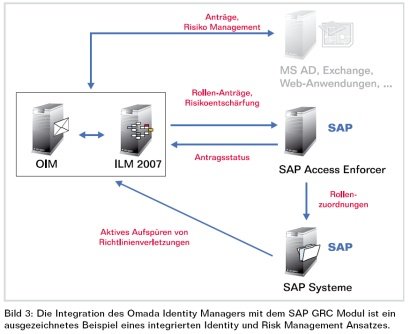

Proaktive Risikovermeidung einerseits und die Auswertung aktueller und früherer Risiken andererseits bilden aus Sicherheitsgründen zwei getrennte Funktionen. Jedoch sind die Regeln und Richtlinien für Audit und Prävention dieselben (siehe Bild 1). Daher müssen diese in einer IdM-Lösung wie dem Omada Identity Manager, der neben dem Berechtigungs-Workflow auch ein Compliance-Modul besitzt, nur an einer Stelle gepflegt werden. Diese Regeln kann man sogar mit externen Richtlinien, etwa aus SAP-Systemen, kombinieren. Die Integration des Omada Identity Managers mit dem SAP GRC Modul (siehe Bild 3) ist ein ausgezeichnetes Beispiel eines integrierten Identity und Risk Management Ansatzes. In dieser Lösung agiert OIM als das übergeordnete Rollen und Access Management System. Der SAP Access Enforcer, eine der Kernkomponenten des SAP GRC Access Control ist über den Microsoft Identity Lifecycle Manager (ILM) mit OIM verbunden. Zur Aufdeckung von Richtlinienverletzungen und deren Beseitigung können OIM/ILM ebenfalls direkt mit den SAP Backend-Systemen verbunden werden. Ein typischer Prozess zur Beantragung von Zugriffsrechten und dem Management von Risiken sieht in diesem Szenario folgendermaßen aus:

– Ein Business User beantragt über die OIM-Weboberfläche eine SAP-Rolle, Microsoft Gruppen und anderen Ressourcen in einem einzigen Schritt.

– Die Teilanträge für SAP-Rollen werden an den SAP Accesss Enforcer weitergeleitet. Dort führt der verantwortliche Risk-Manager die Risiko-Analyse und ggf. Maßnahmen zur Entschärfung durch.

– Während der Verarbeitung im SAP Access Enforcer behält OIM den Antragsstatus im Access Enforcer im Auge. So kann der Antragsteller zu jedem Zeitpunkt den Status der verschiedenen Teile der Anforderung überprüfen.

Als Ergebnis bietet die Verbindung zwischen OIM Und SAP Access Control eine flexible Option für die Genehmigung von Anforderungen, ein globales Review, systemspezifische Risikobewertung und Entschärfung der Risiken. Alle Informationen über die Beantragung und das Risiko-Management sind zentral verfügbar und können in OIM überprüft werden.

Zusammenfassung

Die Schlussfolgerung ist, dass Firmen, die „ihre Compliance-Regelungen gründlich überholen“, eine Identity Management Lösung einführen sollten, die Module für Compliance Reporting und Risikobeseitigung enthält. Mehr noch, die Lösung sollte Risiko-Management und Berechtigungsvergabeprozesse nahtlos integrieren. Dies kombiniert Prozess-Automatisierung mit Risiko-Reduktion, und es begrenzt die Kosten, wenn GRC Frameworks wie ITIL, COBIT or ISO 27001 implementiert werden.

Dr. Martin Kuhlmann

Diesen Artikel finden Sie auch in der Ausgabe September/Oktober 2008 des it security.