Um kontinuierlich neue Sicherheitslücken ausfindig zu machen, verwenden Sicherheitsunternehmen häufig interne Softwarelösungen, die Informationen aus verschiedenen Datenquellen wie Schwachstellendatenbanken, Newslettern, Foren, sozialen Medien und mehr sammeln.

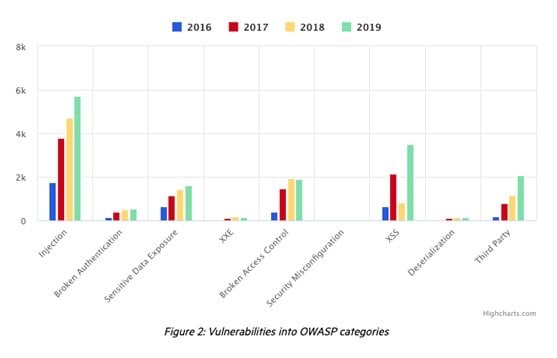

Diese Software vereint die Daten aus allen Quellen in einem einzigen Repository und bewertet die Priorität jeder Schwachstelle. Mit diesen Ergebnissen sind Sicherheitsverantwortliche in der einzigartigen Lage, eine Analyse aller Webanwendungs- und Datenbankschwachstellen über das ganze Jahr hinweg durchzuführen, Trends zu erkennen und signifikante Veränderungen in der Sicherheitslandschaft zu erkennen. Imperva hat in diesem Jahr den Klassifizierungsalgorithmus seiner Untersuchungen an die OWASP definierten Kategorien angepasst, um genauere Ergebnisse bei der Klassifizierung von Schwachstellen zu erhalten.

Dabei wurden alle Ergebnisse aus 2019 und den Vorjahren auf der Grundlage des neuen Klassifizierungsalgorithmus abgeglichen. Durch die neue Kategorisierung kann es vorkommen, dass eine Schwachstelle mehreren Kategorien zugeordnet werden muss. So dass die Gesamtzahl der Schwachstellen aus den Einzelkategorien höher scheint, als sie eigentlich ist. Kann eine gefundene Schwachstelle auf unterschiedliche Weise ausgenutzt werden, wurde sie entsprechend allen Kategorien zugeordnet, in denen sie sich manifestieren kann. Eine solche Übersicht stellt laut dem Sicherheitsexperten ein genaueres Gesamtbild der aktuellen Schwachstellen dar. Imperva hat einen Blick zurück auf das Jahr 2019 geworfen und die Veränderungen und Trends in der Webanwendungs- und Datenbanksicherheit zusammengefasst.

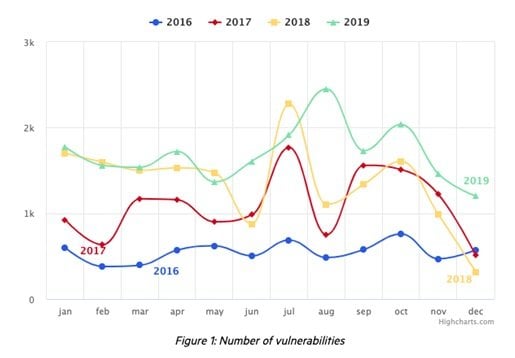

Wie bereits in den vergangenen Jahren wurde auch in 2019 ein Zuwachs an Schwachstellen festgestellt. Laut den Untersuchungen von Imperva war im letzten Jahr die „Injection“ mit Abstand die dominierende Kategorie für Schwachstellen. Ein großer Anteil davon stand im

Zusammenhang mit Remote Code/ Command Execution (RCE). Die zweithäufigste Kategorie ist das „Cross-Site-Scripting (XSS)“, deren Schwachstellen 2019 hauptsächlich aus Reflected XSS-Schwachstellen bestanden. Ebenfalls war ein Anstieg von Schwachstellen in Komponenten von Drittanbietern im Vergleich zum Vorjahr zu beobachten. Die meisten Schwachstellen hingen dabei mit WordPress-Plugins zusammen. Im Gegensatz dazu war bei der Anzahl der IoT-Schwachstellen ein unerwarteter Rückgang zu verzeichnen, obwohl die Anzahl der IoT-Geräte auf dem Markt zunahm.

Wie erwartet, wächst die Zahl der Schwachstellen in APIs (Application Programming Interface) weiter. In der Kategorie der „Content-Management-Systeme“ war WordPress nicht nur die beliebteste Plattform, sondern dominierte auch die Zahl der neuen Schwachstellen im Jahr 2019. In der Kategorie der „serverseitigen Technologien“ wurde PHP – die am weitesten verbreitete serverseitige Skriptsprache – mit der höchsten Anzahl von Schwachstellen in Verbindung gebracht. MySQL scheint mit 59 Prozent der gesamten Schwachstellen, die im letzten Jahr entdeckt wurden, die meisten Sicherheitslücken bei allen populären Datenbanken aufzuweisen. Die häufigste Schwachstelle in Datenbanken war dabei der Denial-of-Service (DoS).

Darüber hinaus ergab die Social-Media-Analyse, die Imperva auf twitter.com durchgeführt hat, Unstimmigkeiten beim CSSV-Score (Common Vulnerability Scoring System). Dieser korreliert nicht unbedingt mit der Popularität der Schwachstelle (zumindest in den sozialen Medien), obwohl sich der Großteil der Branche auf ihn als Anhaltspunkt verlässt, um System-Patchings zu priorisieren.

Schwachstellen-Überblick 2019:

- Die Gesamtzahl der neuen Schwachstellen steigt: Im Jahr 2019 ist die Anzahl an Schwachstellen (20.362) um 17,6 Prozent gegenüber 2018 (17.308) und um 44,5 Prozent gegenüber 2017 (14.086) gestiegen.

- Die Anzahl mittelschwerer bis kritischer Schwachstellen ist hoch: Bei der Einteilung der Schwachstellen nach dem CVSS wurden 8 Prozent als gering oder gar nicht schwer eingestuft, 61 Prozent wurden als mittel eingestuft, während 18 Prozent als hoch und 13 Prozent als kritisch eingestuft wurden.

- Bislang keine Lösung greifbar: Bei über einem Drittel (40,2 Prozent) der Schwachstellen ist aktuell keine Lösung – wie beispielsweise ein Softwareupgrade, eine Software zum Umgehen der Schwachstelle oder ein Software-Patch – verfügbar.

Anwendungen und Daten vor Schwachstellen schützen

Eine der besten Lösungen für den Schutz vor Schwachstellen in Webanwendungen und Datenbanken ist der Einsatz einer Web Application Firewall (WAF) und von Software zur Datenüberwachung und zum Datenschutz. Unternehmen setzen die Programme entweder On-Premises, in der Cloud oder als Hybrid-Lösung angepasst an die jeweiligen Bedürfnisse der IT-Infrastruktur ein. Da Unternehmen verstärkt ihre Anwendungen und Daten in die Cloud verlagern, ist es wichtig für Unternehmen, die Sicherheitsanforderungen auch dahingehend zu durchdenken. Eine Lösung, die von einem engagierten Sicherheitsteam unterstützt wird, bietet Konzernen viele Vorteile, denn die externen Sicherheitsteams können zeitnahe Sicherheitsupdates einspielen, um die Anlagen schnellstmöglich ordnungsgemäß zu schützen.

www.imperva.com