Mehr Software im Auto bedeutet mehr Komfort und Sicherheit, aber auch mehr Ansatzpunkte für Cyber-Angriffe.

Daher ist ein Security-Ansatz erforderlich, der den gesamten Lebenszyklus und das komplette Ökosystem eines Software-Defined Vehicle abdeckt und vor allen Dingen zuverlässig vor Schwachstellen schützt.

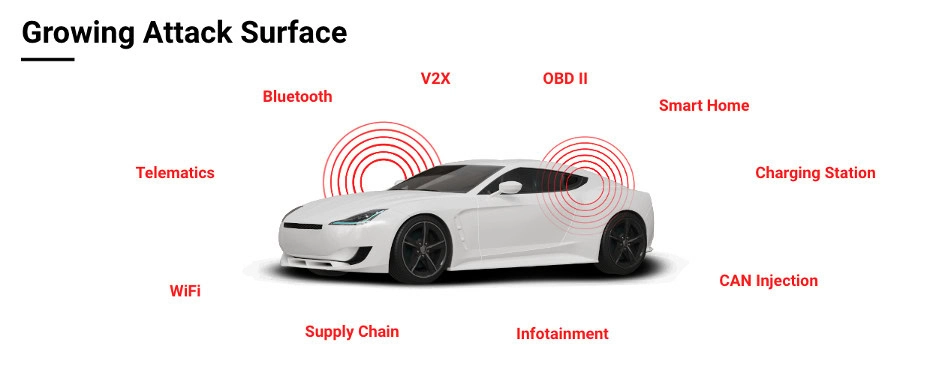

Der steigende Softwareanteil in Fahrzeugen und drahtlose Konnektivitäts-Technologien erhöhen das Risiko von Cyber-Attacken. Nach Einschätzung von PlaxidityX lässt sich ein Software-Defined Vehicle etwa zehn Mal einfacher hacken als ein Smartphone. Daher ist ein umfassendes Cybersecurity-Risikomanagement für SDVs erforderlich, das den gesamten Fahrzeuglebenszyklus abdeckt – vom Design über die Fertigung bis hin zu Vertrieb und Wartung. Auch die Nutzung durch Käufer oder Leasingnehmer ist zu berücksichtigen, da das Koppeln infizierter Smartphones mit dem Infotainment-System das Cyber-Risiko erhöhen kann.

Um Risiken zu minimieren, haben internationale Gremien Richtlinien entwickelt. Dazu gehört die UN Regulation No. 155. Sie verlangt von Automobilherstellern, ein Cyber-Security-Managementsystem (CSMS) in den Entwicklungsprozess zu integrieren. Eng damit verknüpft ist der Standard ISO/SAE 21434. Er identifiziert Sicherheitsrisiken in Kraftfahrzeugen und ihren Komponenten. Berücksichtigt wird dabei der gesamte Lebenszyklus eines Fahrzeugs, vom ersten Designentwurf bis zur Außerbetriebnahme.

Umsetzung von Cybersecurity-Vorgaben für SDVs

Zur Umsetzung der Anforderungen sind verschiedene Ansätze notwendig. Eine Möglichkeit ist die frühzeitige Integration von Cybersecurity in den Entwicklungsprozess von Fahrzeugen und Software („Shift-Left“-Ansatz) durch Methoden wie DevSecOps, die Anwendungssicherheit mit agilen DevOps-Prozessen kombinieren. Dadurch können potenzielle Schwachstellen frühzeitig identifiziert und behoben werden.

DevSecOps-Lösungen für die Automobilindustrie sollten Best Practices wie die Sicherheitsüberprüfung der Softwarekomponenten eines SDVs beinhalten, etwa durch Tools wie Code Security Manager, die statische und dynamische Sicherheitstests (SAST, DAST) unterstützen und sich in die Softwareentwicklungstoolkette integrieren lassen.

Vorteilhaft ist die Integration automatisierter Sicherheitstests in die CI/CD-Pipeline (Continuous Integration/Continuous Delivery), was PlaxidityX ermöglichte, die Dauer von Softwaretests um bis zu 85 Prozent zu reduzieren. Dies führt zu mehr Effizienz bei der Sicherheitsprüfung und schnelleren Softwareauslieferungen.

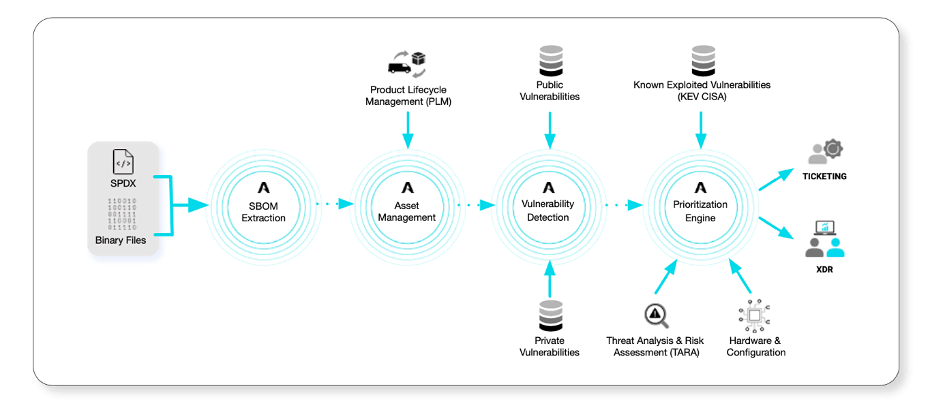

Analyse von Software-Binaries

Solche Analysen sind auch bei „Software Bills of Material“ (SBOMs) erforderlich. Dies ist die Aufstellungen aller Bibliotheken, Pakete, Abhängigkeiten, APIs und Frameworks einer Software, etwa von Betriebssystemen wie AutoSAR. Das Problem ist, dass Steuergeräte, die Tier-1-Zulieferer an den OEM liefern, Software in Form von Binärdateien enthalten, und es ist nicht immer leicht, das genaue Software-Stückverzeichnis zu identifizieren.

Speziell entwickelte Lösungen wie SW Supply Chain Security können SBOMs automatisch aus Binärdateien extrahieren und auf Schwachstellen testen. Eine wichtige Rolle spielen die Ergebnisse solcher Scans bei Audits, die die Einhaltung von Sicherheitsvorgaben prüfen.

Aufbau eines Cybersecurity-Managements

Zu den wichtigsten Vorkehrungen, um ein SDV vor Cyberattacken zu schützen, zählt ein Cybersecurity-Management-System (Automotive CSMS). Laut UNECE R155 muss jeder Hersteller, OEM und Tier-1-Zulieferer im Automobilsektor ein solches System einrichten. Ein zentrales Element eines CSMS ist ein „Threat Analysis and Risk Management“ (TARA).

Der Standard ISO/SAE 21434 listet mehrere Frameworks zur Implementierung von TARA auf, darunter STRIDE von Microsoft. Dieses berücksichtigt wichtige Bedrohungsarten: Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service und Elevation of Privilege. So wird gewährleistet, dass die Threat Analysis in der Software-Entwicklung für Fahrzeuge auf denselben Grundsätzen basiert.

Ein Vorteil von TARA in Verbindung mit STRIDE ist, dass sich die Analyse von Fahrzeugsoftware automatisieren lässt. Lösungen, wie der Security AutoDesigner von PlaxidityX, identifizieren Bedrohungen und Risiken wie SQL-Injection und Buffer Overflow schneller und präziser als manuelle Prozesse.

Ergänzung durch Penetration-Tests

Ergänzend dazu ist es erforderlich, Zero-Day-Schwachstellen aufzuspüren. Solche Sicherheitslücken, die nur Angreifern bekannt sind, können in Tools von Herstellern und Zulieferern, aber auch in Programmbibliotheken und Open-Source-Software-Komponenten enthalten sein. Experten können diese Lücken mit Fuzz-Tests aufdecken (Eingabe zufälliger, richtiger oder falscher Daten). Sie zeigen, ob Systeme nach Eingabe solcher Daten ein Fehlverhalten aufweisen, das sich wiederum für Cyberangriffe nutzen lässt. Fuzzing-Tools führender Anbieter stellen dafür mehrere 100 vorkonfigurierte Testszenarien zur Verfügung.

Fuzz-Tests können mit Hardware-in-the-Loop-Tests kombiniert werden. Diese prüfen Electronic Control Units (ECUs) in einer simulierten Umgebung. Die Tests können automatisiert werden, wodurch sich die Zeit bis zur Integration der Softwarekomponenten in Fahrzeuge verkürzt. Teilweise arbeiten Anbieter von Fuzz-Testing-Werkzeugen wie PlaxidityX mit Hersteller von Hardware-in-the-Loop-Testplattformen wie dSpace zusammen. Dadurch erhalten Anwender Zugang zu validierten Komplettlösungen.

Netzwerke und ECUs schützen – mit IDPS

Ebenso wie IT-Systeme und Netzwerke in einem Rechenzentrum müssen zudem die Steuergeräte (ECU), Switches, Gateways und Bussysteme eines SDV vor Cyber-Angriffen geschützt werden. Und ebenso wie in Rechenzentren übernehmen auch in Fahrzeugen Intrusion Detection and Prevention Systeme (IDPS) diese Aufgabe.

Wichtig ist, dass alle zentralen Protokolle und Netzwerktechniken unterstützt werden. Dazu zählen insbesondere CAN-Bus sowie Ethernet (SOME/IP). Entsprechende Lösungen müssen in der Lage sein, den Netzwerkverkehr zu überwachen (Monitoring), Anomalien zu erkennen und umgehend Gegenmaßnahmen einzuleiten.

Wie wichtig das ist, zeigt folgendes Beispiel: Bei Penetration Tests haben Experten von PlaxidityX sowohl in Software von ECU als auch Telematik-Steuereinheiten (Telematic Control Units) Sicherheitslücken entdeckt. Sie ermöglichten es den Fachleuten beispielsweise, über das CAN-FD-Protokoll (Controller Area Network Flexible Data-Rate) eigenen Code auf Steuerungs- und Instrumentierungssystemen auszuführen. Solche Aktivitäten lassen sich mit IDPS-Systemen unterbinden.

Trends: Cyber-Security-Plattformen und KI

Ein aufkommender Trend in der automobilen Cybersecurity ist der Einsatz von Plattformen, die Lösungen für mehrere Anforderungen wie den Schutz vernetzter und softwaredefinierter Fahrzeuge sowie Datenschutz- und Compliance-Lösungen bieten. Sie unterstützen auch das Datenmanagement und die Datensouveränität der Nutzer und sichern IT- und Cloud-Umgebungen von OEMs, Herstellern und Partnern. Mit integrierten KI-Tools wie Azure OpenAI Security, Intrusion Detection/Prevention und Schwachstellenmanagement erschweren sie Cyber-Kriminellen den Zugriff und gewährleisten umfassenden Schutz für softwarebasierte Fahrzeuge und das gesamte Ökosystem.

Fazit: Sicherheit für die „Erweiterung des Wohnzimmers“

Softwarebasierte Fahrzeuge entwickeln sich zunehmend vom Fortbewegungsmittel zu einer „Erweiterung des Wohnzimmers“. Sie bieten die Möglichkeit, von unterwegs aus zu arbeiten, Unterhaltungsprogramme zu genießen und sich über aktuelle Geschehnisse weltweit zu informieren. Das gilt vor allem für Autos, die für autonomes Fahren ausgelegt sind.

Umso wichtiger ist es, diese Sphäre umfassend vor Cyberangriffen zu schützen. Das erfordert einen ganzheitlichen Ansatz, der alle Glieder einer automobilen Software-Lieferkette umfasst. Die gute Nachricht ist jedoch, dass die erforderlichen Security-Tools und Plattformen zur Verfügung stehen. Nun liegt es an den Automobilherstellern und ihren Zulieferern, diese Lösungen einzusetzen.