Notwendig aber ungeliebt – das ist vielerorts der Status des Identity- und Access-Managements. Jeder will von überall Zugriff auf alles, aber irgendjemand hat davor einen Riegel geschoben.

Aus Sicht der Anwender ist es ein Kreuz. Aus Sicht der Unternehmensleitung eine Frage der Sicherheit und ein Kostenfaktor, der zudem immer mehr Aufmerksamkeit erfordert. Dabei gibt es Strategien, die einen Weg aus der Hölle eröffnen.

Einige Lösungsansätze: Rollenmanagement, eine gutes Projektmarketing, automatisiertes Testen und innovative Ansätze im Betrieb. „Die Übernahme eines IAM-Projektes erspart zumindest das Geld für eine Domina. Es gibt Schläge genug.“ So drastisch, wie es ein Teilnehmer der IAM Connect in Berlin ausdrückte, wird es sich nicht in allen Unternehmen verhalten, aber das Statement beschreibt den Tenor recht eindrucksvoll. IAM ist eine Querschnittsfunktion, die eine Zusammenarbeit vieler Bereiche erfordert, Zeit konsumiert, Kosten verursacht und den Nutzen für das Unternehmen nur nebulös darstellen kann. Von vielen als notwendiges Übel gesehen, tut sich IAM oftmals schwer, die eigene Rolle als Basis für perspektivische Geschäftsmodelle zu präsentieren.

Die Notwendigkeit des Managements von Identitäten und der Steuerung des Zugriffs auf IT-Ressourcen ist unbestritten. Nur darf sie nicht die Prozesse stören oder Geld kosten. Notwendigerweise ist IAM immer eine interdisziplinäre Veranstaltung. Sie erfordert die Zusammenarbeit von Mitarbeitern aus der IT, den Fachbereichen, der Geschäftsführung, des Personalwesens sowie vielerorts des Betriebsrates. Sie alle haben konkurrierende Interessen. Und neuerdings kommen die Kollegen aus dem Marketing hinzu wodurch eine neue Dynamik entsteht: Denn die Geduld reicht nicht für monatelange oder sogar jahrelange Projektlaufzeiten wie sonst im Enterprise-IAM üblich.

Investitionen begründen

Die klassischen IAM-Investitionen sind oft mühsam zu begründen. „IAM wird anfänglich oftmals als Fremdkörper empfunden“, so Peter Hoever, Leiter des CIO Office bei Bayer. „Es benötigt einige Jahre Anlauf und viele Jahre bis zum Nachweis der Benefits.“ Auch wenn die Notwendigkeit positiv dargestellt werden kann, so tun sich die Verantwortlichen oftmals schwer mit der Allokation ausreichender Budgets. Berater Peter Weierich berichtet: IAM erhöht zwar die Effizienz der IT, allerdings lassen sich durch direkte Einsparungen in der IT-Administration die Investitionen nie refinanzieren. Und den Produktivitätsgewinn nehmen die Fachabteilungen gerne mit, ohne dafür das IT-Budget aufstocken zu wollen.

Oft hilft nur Druck von Wirtschaftsprüfer oder Behörden

Allerdings gibt es eine Reihe von Gründen, die eine Investition in IAM attraktiv oder sogar notwendig machen. Der heftigste ist das Eintreten eines GAUs: Erst dann, wenn die unternehmenskritischen Systeme kompromittiert wurden oder sensible Kontodaten an Steuerbehörden gelangen, sitzt das Geld für die Verhinderung des Wiederholungsfalles locker. Aus strategischer Sicht ist dies kaum wünschenswert. Es kommt darauf an, rechtzeitig Vorkehrungen zu treffen. „Beim Aufbau unseres IAM-Systems haben wir zwei Trümpfe ausgespielt“, erklärt Peter Hoever. „Die Herstellung der Arbeitsfähigkeit neuer Mitarbeiter am ersten Tag der Beschäftigung sowie die Compliance mit den hohen Sicherheitsvorstellungen unseres Unternehmens.“

Diese Konferenz könnte Sie interessieren:

IAM CONNECT vom 19.-21.03.2018 in Berlin

Die Basis für neue Geschäftsmodelle

Angst vor dem Wirtschafsprüfer, der Bankenaufsicht oder anderen Genehmigungsbehörden ist offensichtlich ein hervorragender Treiber für IAM-Projekte, das bestätigen etliche Tagungsteilnehmer in der Diskussion. Besser ist es allerdings, wenn die Motivation aus der Unternehmensstrategie selbst entsteht. Eben dann, wenn das Access-Management als Wett- bewerbsfaktor für Kunden, Partner und Mitarbeiter erkannt wird. Dazu bedarf es allerdings immer eines Mentors in der Geschäftsleitung, der einen Durchgriff auf die Fachabteilungen hat, die ihre Beiträge leisten müssen. So sind es oft die Personalabteilungen die sich weigern saubere Identitäts- und Organisationsdaten zu liefern. Druck von außen hilft zwar, aber die Motivation muss von innen kommen, etwa dann wenn das das Unternehmen neue und cloudbasierte Geschäftsmodelle implementieren will.

Eigene Probleme erkennen

„Die meisten Unternehmen wissen im Prinzip gar nicht, wo Ihnen der Schuh drückt“, weiß Dr. Ludwig Fuchs, Gründer von Nexis, einem Unternehmen das Tools und Beratung zum Rollenmanagement anbietet: „Sie haben kein Know-how, aber viele Mitarbeiter mit vielen Zugriffsrechten zu vielen Ressourcen. Das händische Verwalten geht nicht mehr und der Compliance-Druck wächst.“ In dieser Phase beschäftigen sich die Unternehmen erstmals mit der Definition von Geschäftsrollen und erfahren viel über die eigene Struktur. „Der Aha-Effekt tritt ein, wenn die Zugriffsberechtigungen der Mitarbeiter visualisiert werden. Hier werden die Rollen einzelner Mitarbeiter plötzlich erkennbar und es wird eine Basis bereitgestellt, diese besser zu managen.

Bild 1: Die Visualisierung hilft, Probleme zu erkennen.

Über die Visualisierung der Ist-Situation können viele Rückschlüsse für die Optimierung gezogen werden. „Ziel ist die weitgehende Automatisierung des Provisioning. “ Dazu kommt: Mit möglichst wenigen Rollen will man möglichst viele Funktionen abzudecken, um von den vielen Bestellungen von Einzelberechtigungen wegzukommen. Das erfordert das Denken in organisatorischen Strukturen wie Funktionen, Bereichen oder Standorten. Entsprechende Visualisierungstools schaffen die Grundlage für eine optimale Rollenzusammen- setzung. Dabei wird zwischen Basisrollen (die jeder bekommt), Organisationsrollen und Funktionsrollen unterschieden. Nicht alles muss über Rollen abgedeckt werden. Das Ziel ist die weitgehende Automatisierung des Löwenanteils der Fälle.

Ohne Projektmarketing geht nichts

Bild 2: Stephanie Jaecks, IAM-Expertin bei Bayer.

Einmal genehmigt und eingeführt, ist die IAM-Aufgabe längst nicht erfüllt. „Wie kann ich den Anwender dazu bekommen, das fertige Projekt zu akzeptieren“, ist die Fragestellung für Stephanie Jaecks, bei Bayer zuständig für das Identity- und Access-Management. Schließlich steht und fällt jedes Projekt mit der Akzeptanz der Nutzer. Ihre Antwort: „Umfassende Kommunikation und immer schneller sein als der Endanwender.“ Zwar ist dies sicher leichter gesagt als getan, aber mit den richtigen Hilfsmitteln auch machbar. Bayer hat dazu eine IAM-Guidance- und Support-Plattform eingerichtet. Sie ist die erste Anlaufstelle für die Mitarbeiter aus der Linie für alle Fragen zu den Zugriffsberechtigungen und wie man diese bekommt.

Die Guidance- und Support-Plattform von Bayer verzeichnet 1.600.000 Besuche im Jahr, im Durchschnitt 4.500 jeden Tag. Daneben bietet das Unternehmen eine Reihe von Tools für die Anwender inklusive Online-Help, FAQ-Database, News und einen Video-Channel. Die Zugriffszahlen lassen sich die Notwendigkeit einer derartigen Plattform leicht erkennen, und so erschließt sich die Bedeutung des IAM für die Vitalität des Unternehmens:

„Wenn das IAM steht, steht die gesamte Infrastruktur. Das kann sich ein Unternehmen dieser Größenordnung nicht leisten.“ Entsprechend müssen alle Vorkehrungen getroffen werden, um die IAM-Systems verfügbar zu halten. Dazu zählt neben technischen Maßnahmen wie Redundanz auch das proaktive Erkennen potenzieller Probleme. Zu diesem Zwecke erhält der IAM-Administrator Monitoring-Informationen über den Status des Systems inklusive etwaiger Alarme.

Leistungsstarke Lösungen – sicher betrieben

Bild 3: Wolfgang Zwerch, Münchner Rück, war interessierter Zuhörer auf der IAM Connect.

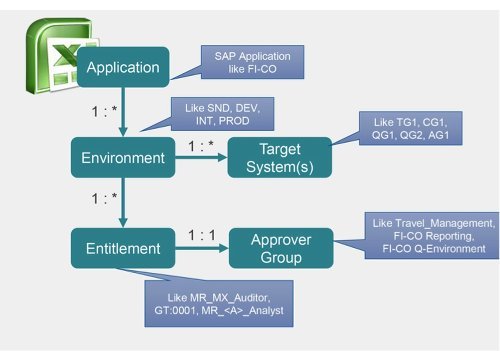

Das Beispiel zeigt, dass insbesondere große Unternehmen gefordert sind, saubere IAM- Konzepte für große IT- Landschaften zu entwickeln. So berichtet etwa Wolfgang Zwerch von der Münchener Rück. Diese setzt strategisch auf SAP-Lösungen und betreibt auch eine SAP-Branchenlösung für Rückversicherer. Im- merhin laufen hier 4.000 bis 5.000 Request pro Woche über das Identity Management System. Zusätzlich muss sichergestellt werden, dass der Ist-Zustand in den fast 100 Systemen nicht vom Soll-Zustand im IdM abweicht. Eine besondere Herausforderung ist allerdings die Pflege der ca. 90.000 Produkte im IT-Shop, so wird das Bestellfron- tend des IdM Systems genannt. Diese sind zumeist SAP-Berechtigungen, die über besondere Application Access Control (AAC) Sheet gepflegt werden: Dort werden alle Rollen im Unternehmen systemübergreifend definiert und vom Identity Management ver- wendet. Diese „AAC Sheets“ sind Excel-Tabellen, die von den Fachbereichen selbst pflegbar sind und dann ins IdM importiert werden.

Bild 4: Application Access Sheet.

Interessant war die Frage aus dem Publikum: Darf jeder die 90.000 Produkte bestellen? Dazu Zwerch „Im Prinzip kann jeder IT-Koordinator alles bestellen, aber es muss letztlich von jemand anderem genehmigt werden“. Das funktioniert durch klare Prinzipien: Trennung der Verantwortlichkeiten, Automation soweit möglich und kontinuierlicher Check der systemübergreifenden Datenkonsistenz. Dazu kommt ein weiterer Aspekt: „IAM macht Berechtigungen öffentlich. Darauf muss man im Unternehmen vorbereitet sein.“

Testen, testen, testen: Grundlage für einen stabilen Betrieb

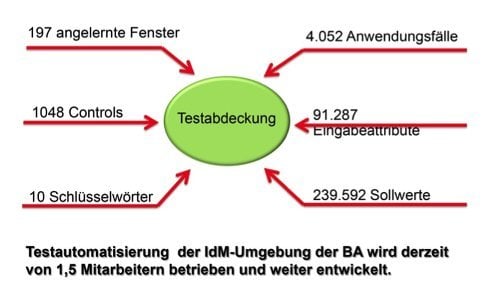

Trotz sorgfältiger Konzeption und Implementierung, der Einbeziehung aller Beteiligten sowie der Kommunikation mit den Usern steht und fällt jedes IAM-Projekt mit der Verfügbarkeit und Zuverlässigkeit der Systeme. Diese sicherzustellen ist Aufgabe des Testens. Cle- mens Wunder und Zoltan Hrabovski von der Bundesagentur für Arbeit können ein Lied davon singen, was es bedeutet, ein IdM-System in einer großen verteilten Umgebung am Laufen zu erhalten. Die Abteilung verwaltet 130.000 Personenobjekte und über 80 angeschlossene Zielsysteme. Durchschnittlich kommen rund 100.000 Be- und Abbestellungen herein.

Bild 5: Testautomatisierung der IDM-Umgebung bei der BA aus: Clemens Wunder und Zoltan Hrabovski.

Es ist illusorisch, ein derartiges komplexes System, das ständig weiterentwickelt wird ohne kontinuierliches Testing der Funktionen zu betreiben. Klar ist aber auch, dass manuelles Testing in Anbetracht immer komplexerer Systeme schwierig bzw. sehr aufwändig ist. An- ders als Bayer, die „indisch“ testen, also mit einem Test-Team in Indien wird bei der der Bundesagentur vollautomatisch „End to End“ getestet: Das heißt, Benutzereingaben bzw. Bestellungen werden simuliert und auch „nachgeschaut“ ob alle Änderungen korrekt in den Zielsystemen angekommen sind. Dafür sind allein fünf Mitarbeiter damit beschäftigt, die entsprechenden Testfälle zu pflegen und in einer Datenbank zu speichern. Dazu hat das Team unter dem Namen DRY eine Konzeption entwickelt, die Redundanzen weitestgehend vermeidet. DRY – Don’t Repeat Yourself – ermöglicht über die Definition von Schlüsselwörtern die Reduktion des Pflegeaufwandes und die Vermeidung von Leerlaufzeiten der verfügbaren Ressourcen. Auf diese Weise kann die wachsende Menge von Testfällen die Verfügbarkeit und die Akzeptanz des IdM sicherstellen.

Gerne„ausgeblendet“: Der Betrieb

Oft sind IAM-Programme in Großunternehmen gekennzeichnet durch eine gefühlt „endlose“ Laufzeit, das heißt es laufen ständig Projekte zur Weiterentwicklung, zur Integration neuer Applikationen, zum Bedienen neuer Zielgruppen etc. Trotzdem besteht die Notwendigkeit, den Betrieb neuer Releases an die Betriebsorganisation zu übergeben, die häufig von anderen Dienstleistern getragen wird als die Erweiterungsprojekte.

Mittelständler stehen regelmäßig vor der Herausforderung, dass sie zwar durchschnittlich weniger als eine Vollzeitkraft für den Routinebetrieb benötigen. Das bedeutet aber, dass insgesamt mindestens drei Know-how-Träger gebraucht werden, die auch immer auf dem „neuesten“ Stand der Technik bleiben müssen, um einen rund-um-die-Uhr Support sicherzustellen. Gerade hier erfreut sich das Auslagern des IAM-Betriebs an spezialisierte Dienstleister immer höherer Beliebtheit.

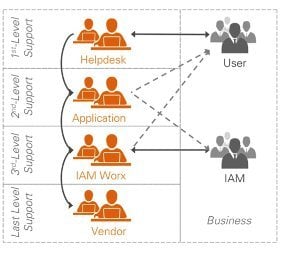

Bild 6: Supportorganisation – Praxisbeispiel aus: Präsentation von Felix Fischer.

Dafür muss es eine klare Schnittstelle für den Übergang von Projektarbeiten zum Betrieb geben. Nur mit einer sauberen Service-Transition, die zwischen zwei und sechs Wochen dauert, kann man den IAM Betrieb outsourcen. In dieser Zeit müssen sauber dokumentiert werden: Die Systeme, Ansprechpartner, Prozesse und Tools, die Systemumgebung und natürlich „known bugs“ bzw. die zugehörige Fehlerbehandlung. Felix Fischer von der IAM Worx, berichtet von unterschiedlichen Vergütungsmodellen: Oft will der Kunde, dass der Dienstleister nicht nur die Systeme überwacht, den Betrieb überwacht und Troubletickets bearbeitet. Häufig sollen auch Changes im Routinebetrieb abgearbeitet werden, ohne diese einzeln beauftragen zu müssen: So kann die erwartete Menge von Changes auch pauschal mit einer Servicepauschale abgegolten werden.

Regelmäßig gibt es Diskussionen um die notwendigen Servicelevels: Während Access Management Komponenten natürlich 7/24 verfügbar sein müssen und bei Störungen sofort reagiert werden muss, sind Reaktionszeiten bei IdM Systemen weniger kritisch: Dann kann eben für eini- ge Stunden keine neue Berechtigung vergeben werden – im Vergleich zu „früher“ als es ohnehin Stunden bis Tage gedauert hat immer nochh eine gefühlte Verbesserung.

Big Data nicht nur für das Marketing

Am Karlsruhe Institue for Technology (KIT) wurden neue Ansätze entwickelt, um die schier unendlichen Massen an Daten aus Logfiles, Alarmmeldungen etc. aus dem IAM-Be- trieb intelligenter zu nutzen. Dazu werden klassische Big Data Technologien verwendet, wie sie sonst im Marketing zum Einsatz kommen. Sie sollen auf einfache Weise sichtbar machen, ob und wo in der komplexen IAM-Landschaft Unregelmäßigkeiten auftreten. So soll man präventiv erkennen, wo Troubleshooting notwendig ist. Roland Steinegger vom KIT- Institut für Cooperation & Management (C&M) stellte auf der IAM Connect sagt dazu aktuelle Forschungsergebnisse vor: „Die Big Data Technologien versuchen ja gezielt, Zusammenhänge zu erkennen. Dabei kommt es nicht auf jeden einzelnen Datensatz an – wie etwa bei forensischen Analysen.“ Die KIT-Forscher haben reale Datensätze eines Großunternehmens zunächst in einen Big-Data-Cube eingelesen und dann unterschiedliche Analyse-Verfahren gestartet. Wie auch beim Rollenmanagement kommt der Visualisierung der Ergebnisse eine entscheidende Bedeutung zu: Sie kann auch dem Nicht-Spezialisten einen intuitiven Zugang zu den Analysen gewähren. Die ersten Ergebnisse haben bereits gezeigt: Die Beobachtungen der Big-Data-Analyse entsprechen sehr gut den „intuitiven“ Erkenntnissen aus dem IAM- Betrieb.

CMO der ic-consult-Gruppe