Die Verwaltung und Verarbeitung sensibler und geschäftskritischer Daten wie Finanz-und Personalinformationen macht SAP-Systeme zum häufigen Ziel von Cyberangriffen.

Durch die Vielzahl unterschiedlicher Benutzer sowie die tief- und systemübergreifende Kommunikation mit Betriebssystemen und Datenbanken sind sie zudem besonders anfällig und Sicherheitsverletzungen können gravierende Folgen haben. Eine effektive Überwachung erfordert nicht zuletzt die Integration von SAP-Logs in SIEM-Systeme. Hier gilt es für Unternehmen, sich für einen von zwei Log-Agenten zu entscheiden – oder für eine Drittanbieter-Software. Eine Gegenüberstellung.

Die Überwachung von Aktivitäten, die frühzeitige Erkennung von Anomalien sowie die Einhaltung von Compliance-Vorgaben wie der Datenschutz-Grundverordnung und dem Sarbanes-Oxley Act (SOX) sind für die IT-Security unverzichtbar. Ein wesentlicher Bestandteil ist hier die Integration von SAP-Logs in ein Security Information and Event Management System (SIEM), um Security Operation Centers (SOC) mit geeigneten Informationen auszustatten.

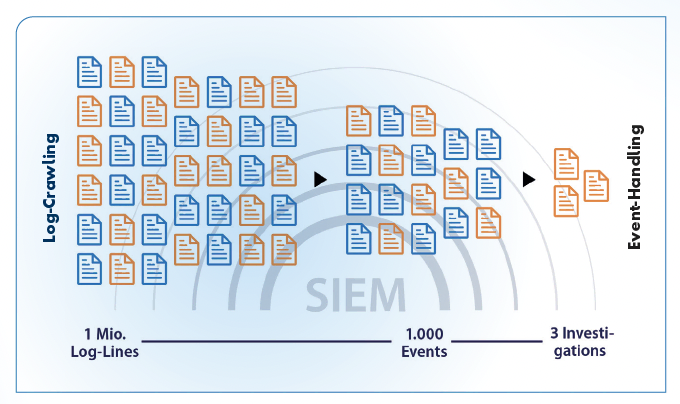

Durch die Wahl ihres SIEMs treffen Unternehmen gleichzeitig eine Entscheidung, welcher native SIEM-Agent der passende Ansatz ist, Log-Crawling oder Event-Handling. Beide Methoden der Erfassung und Verarbeitung von Log-Daten in einem SIEM haben Vor- und Nachteile, die Unternehmen bei der Wahl des passenden Ansatzes berücksichtigen sollten.

Das Log-Crawling

Beim Log-Crawling werden Logs in regelmäßigen Abständen aus den verschiedenen Systemen und Anwendungen gesammelt. Dieser Ansatz ermöglicht die Erfassung von großen Mengen an Daten, die nicht nur sicherheitsrelevante Ereignisse, sondern auch detaillierte Informationen über alltägliche Aktivitäten im System beinhalten. Log-Crawling bietet somit ein vollständiges Bild über Systemvorgänge und ist ideal für forensische Analysen, da es auch weniger offensichtliche sicherheitsrelevante Informationen erfasst.

Spezielle Software-Lösungen der Cyber Application Security schließen die Lücke der Interoperabilität, die bei SIEM-eigenen Log-Agenten besteht.

Raphael Kelbert, PathLock Deutschland GmbH

So ermöglicht die vollständige Erfassung aller Log-Daten eine umfassende und rückwirkende Analyse: Auch ältere Log- Daten können auf Bedrohungen oder Anomalien geprüft werden. Dass nicht nur Echtzeit-Ereignisse erfasst werden, macht das Log-Crawling ideal für zyklische Berichte und Sicherheitsprüfungen, die in festgelegten Intervallen durchgeführt werden.

Diese Methode birgt aber auch Nachteile: Die Erfassung großer Datenmengen erhöht den Speicherplatzbedarf und verzögert die Erkennung und damit die Reaktion auf Bedrohungen. Zudem führt die Menge der erfassten Logs in SIEM-Systemen, die volumenbasiert abrechnen, zu höheren Kosten.

Das Event-Handling

Event-Handling konzentriert sich hingegen auf das Echtzeit-Monitoring sicherheitsrelevanter Ereignisse. Anstatt alle Logs zu erfassen, werden nur jene Ereignisse an das SIEM übermittelt, die vordefinierte Bedingungen erfüllen, wie etwa ein fehlgeschlagener Login-Versuch, eine Änderung an Benutzerrechten oder der Zugriff auf sensible Daten. Dieses selektive Vorgehen der Echtzeit-Erkennung ermöglicht eine schnellere Reaktion auf Bedrohungen und Gegenmaßnahmen können unverzüglich eingeleitet werden.

Event Handling bedeutet auch eine effizientere Nutzung der Ressourcen, da ausschließlich sicherheitsrelevante Daten gespeichert werden, was die Kosten reduziert. Durch die Fokussierung auf relevante Events wird zudem die Analyse beschleunigt und die Gesamtbelastung des Systems minimiert.

Aber auch diese Methode weist Nachteile auf: Durch die begrenzte Erfassung von Patterns können unter den nicht sicherheitskritischen Daten auch weniger offensichtliche Anomalien unerkannt bleiben, was die Qualität forensischer Analyse einschränkt. Für rückwirkende Analysen oder Audits fehlen möglicherweise wichtige historische Daten-Informationen, denn es gibt keine Deckungsgleichheit mit den SAP-Logs. Ein ernstzunehmendes Risiko ist auch die Abhängigkeit von der Qualität der definierten Regeln: Wenn diese für sicherheitskritische Ereignisse nicht korrekt festgelegt sind, können relevante Bedrohungen übersehen werden.

Die Vor- und Nachteile SIEM-nativer Log-Agenten

Die Nutzung von SIEM-eigenen Log-Agenten zur Erfassung von SAP-Logs bringt sowohl Vor- als auch Nachteile mit sich. Von Vorteil ist sicherlich die nahtlose Integration in das SIEM-System, da sie speziell für die Erfassung und Verarbeitung von Log-Daten optimiert sind. Unternehmen müssen dadurch weniger Zeit und Ressourcen in die Konfiguration und Wartung der Agenten investieren. Außerdem sind Agenten in der Lage, die Logs direkt zu normalisieren und so für eine effizientere Analyse im SIEM zu sorgen.

Ein wesentlicher Nachteil besteht jedoch in der eingeschränkten Flexibilität. SIEM-eigene Log-Agenten sind auf die spezifischen Funktionen des SIEM-Anbieters zugeschnitten, was die Anpassung an kundenspezifische Anforderungen erschwert. Hinzu kommen die Kosten für die Nutzung dieser Agenten, insbesondere wenn das Unternehmen große Mengen Log-Daten generiert. Hier gilt es, die Vorteile einer einfacheren Integration gegen die potenziellen Kostensteigerungen abzuwägen.

Ein weiterer Kritikpunkt ist die mangelnde Einbindung von Ergebnissen aus Vulnerability-Management-Systemen. Diese liefern wertvolle Informationen wie Schwachstellenanalysen und Konfigurationsprüfungen, die meist zyklisch und nicht in Echtzeit generiert werden. Da SIEM-eigene Log-Agenten in der Regel auf Echtzeit-Events und Logs ausgerichtet sind, fehlt ihnen die Fähigkeit, diese nichteventbasierten Informationen effizient zu integrieren. So können wichtige Daten aus periodischen Prüfungen nicht in die Sicherheitsüberwachung einfließen und Sicherheitslücken übersehen werden.

Während Log-Crawling eine umfassendere Datenerfassung erlaubt, überzeugt Event-Handling durch seine Effizienz und die schnelle Reaktionsmöglichkeit bei sicherheitsrelevanten Vorfällen. Unternehmen sollten daher eine Mischung beider Ansätze in Betracht ziehen, um sowohl Echtzeit-Reaktionen als auch rückwirkende forensische Untersuchungen zu ermöglichen. Hier empfiehlt sich der Einsatz spezialisierter Drittanbieter-Lösungen.

Cyber-Security-Lösungen

Spezielle Software-Lösungen der Cyber Application Security wie von Pathlock schließen die Lücke der Interoperabilität, die bei SIEM-eigenen Log-Agenten besteht. Sie bieten Security Operation Centers eine fundierte Entscheidungsgrundlage, indem sie sicherheitsrelevante Ereignisse und Schwachstelleninformationen zusammenführen. Sie lesen SAP-Logs vollständig aus, filtern die Inhalte vor und übertragen nur relevante Daten in das SIEM-System. Unternehmen profitieren also von einem anpassbaren Vorfilterungsprozess, der spezifisch auf ihre Anforderungen abgestimmt ist, während alle Details für forensische Analysen im SIEM- oder SAP-System verfügbar bleiben.

Dank ihrer hohen Kompatibilität lassen sich diese Lösungen nahtlos in bestehende SIEM-Systeme integrieren, unabhängig von der verwendeten Plattform. Unternehmen können somit von allen Vorteilen profitieren, und das ohne umfassende Systemwechsel. Ein bedeutender Aspekt, denn hat man sich für einen SIEM-Anbieter und den entsprechenden Agenten-Ansatz entschieden, lässt sich dies nicht mehr ohne Weiteres rückgängig machen.

Die Integration einer Drittanbieter-Lösung wie der Pathlock-Software in ein SIEM-System kombiniert eine verbesserte Systemsicherheit durch die Vorfilterung relevanter Logs und die Einbindung von Informationen über Schwachstellen mit geringeren Kosten durch die Reduzierung der Datenmengen. Ihr Ansatz ist daher besonders geeignet, um eine flexible und zukunftssichere Sicherheitsstrategie zu entwickeln, die sowohl Echtzeit-Reaktionen als auch langfristige forensische Analysen unterstützt.