Check Point traf auf einen kuriosen Malware-Fall: Die Sicherheitsforscher von Check Point Research (CPR) stellten fest, dass der Entwickler der neuen Malware Styx Stealer während des Debugging einen schweren Fehler beging, der Daten von seinem Computer durchsickern ließ.

CPR gelangte auf diese Weise an eine große Menge von Informationen, darunter die Anzahl der Kunden, Gewinne, Spitznamen, Telefonnummern und E-Mail-Adressen sowie ähnliche Daten über den Akteur hinter der Agent-Tesla-Kampagne. Mit einem der Hacker hinter Agent Tesla namens Fucosreal, stand der Styx-Entwickler bei einer großangelegten Spam-Kampagne in Verbindung.

Der Styx Stealer ist eine Ableitung des Phemedrone Stealer, der für das Ausnutzen der Sicherheitslücke CVE-2023-36025 in Microsoft Windows Defender SmartScreen berüchtigt ist. Während Styx Stealer die Kernfunktionen von Phemedrone übernimmt, wie das Stehlen von gespeicherten Passwörtern, Cookies, AutoFill-Daten von Browsern, Daten von Krypto-Währungs-Wallets und Instant-Messaging-Sitzungen, enthält Styx Stealer auch erweiterte Funktionen: einen Persistence-Mechanismus, einen Clipboard-Monitor und Crypto-Clipper, zusätzliche Sandbox-Bypassing- und Anti-Analyse-Techniken. Mit der Crypto-Clipper-Funktionalität ist Styx Stealer in der Lage, Krypto-Währung während einer Transaktion zu stehlen, indem die ursprüngliche Wallet-Adresse, die in der Zwischenablage gespeichert ist, durch die Wallet-Adresse des Angreifers ersetzt wird. Der Persistence-Mechanismus sorgt dafür, dass die Malware auch nach einem Neustart auf dem System des Opfers aktiv bleibt, so dass der Crypto-Clipper kontinuierlich arbeiten kann und die Wahrscheinlichkeit eines erfolgreichen Krypto-Währungsdiebstahls steigt.

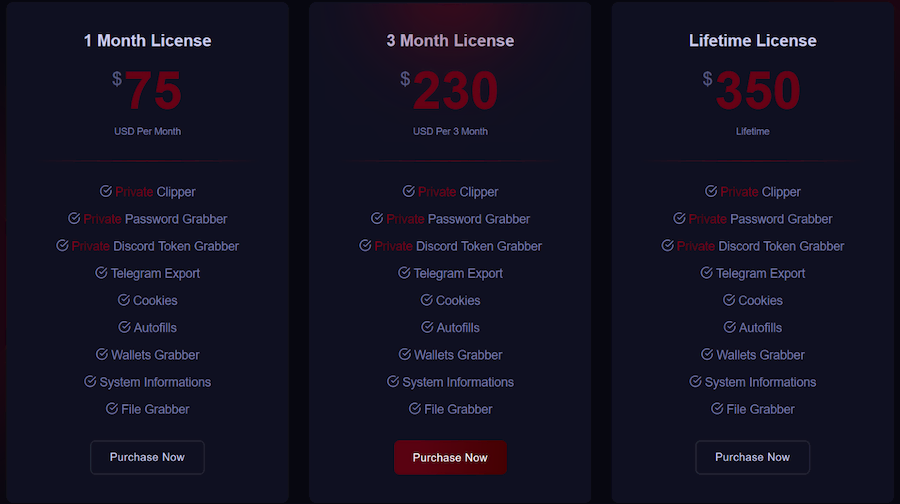

Während Phemedrone Stealer quelloffen und kostenlos ist, wird Styx Stealer im Abonnement verkauft. Die Abonnements reichen von 75 US-Dollar (68 Euro) pro Monat bis zu 350 US-Dollar (317 Euro) für eine lebenslange Lizenz, wobei die Transaktionen über das Telegram-Konto (at)Styxencode abgewickelt werden.

Bild 1: Preisliste des Styx Stealer auf styxcrypter[.]com (Check Point Software Technologies Ltd.).

Wie bereits erwähnt, entdeckte CPR auch einen Zusammenhang mit Agent Tesla. Die Agent-Tesla-Malware ist ein fortschrittlicher Remote Access Trojaner (RAT), der auf den Diebstahl sensibler Daten von infizierten Computern spezialisiert ist.

Im März 2024 entdeckte CPR eine Spam-Kampagne, welche die Agent-Tesla-Malware verbreitete und die Telegram Bot API zum Datenklau nutzte. Die Untersuchung des Agent-Tesla-Bots ergab, dass der Angreifer es in erster Linie auf Vertreter chinesischer Unternehmen abgesehen hatte, wie aus den IP- und E-Mail-Adressen hervorging, die auf Quellen chinesischer Herkunft hinwiesen.

CPR identifizierte auch betroffene Unternehmen in Indien, den Vereinigten Arabischen Emiraten und auf den Philippinen. Die Opfer stammen aus verschiedenen Branchen, darunter:

- Diamanten-Industrie

- Metall-Industrie

- Glasherstellung

- Umweltfreundliche Verpackungen

- Seefracht

- Tapetenherstellung

- Aluminium-Industrie

Die Extraktion des Telegram-Bot-Tokens aus der Malware führte zum Telegram-Bot, der vom Benutzer Fucosreal erstellt wurde. Bei der Überwachung dieses Bots wurde ein ungewöhnliches Dokument abgefangen, welches dem Phemedrone Stealer ähnelte, aber als Styx Stealer bezeichnet wurde. Dieses Dokument enthielt ein Bildschirmfoto der Visual Studio IDE mit dem Projekt PhemedroneStealer, das ein Telegram-Bot-Token und eine Chat-ID enthielt, die mit dem Beispiel von Agent Tesla übereinstimmten.

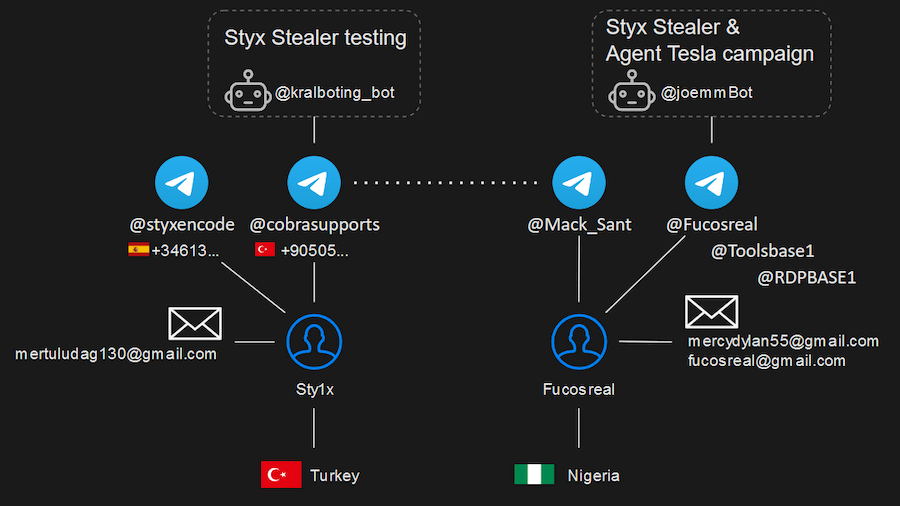

Es stellte sich heraus, dass das Leck vom Computer des Entwicklers von Styx Stealer, auch bekannt als Sty1x, ausging. Die Daten aus dem Leck enthüllten zwei Telegram-Konten (@styxencode, @cobrasupports), die der Entwickler verwendete, seine E-Mail-Adressen, Telefonnummern, seinen ungefähren Aufenthaltsort in der Türkei und seine Bewegungen über einen bestimmten Zeitraum. Dadurch wurde auch die Kommunikation von Sty1x mit Kunden und anderen Cyber-Kriminellen, einschließlich Fucosreal, aufgedeckt.

Bild 2: Accounts und Pseudonyme des Styx Stealer-Entwicklers und des Hackers hinter Agent Tesla (Check Point Software Technologies Ltd.).

Insgesamt konnten 54 Kunden und 8 Krypto-Währungs-Wallets identifiziert werden, die vermutlich zu Sty1x gehörten und für den Empfang von Zahlungen verwendet wurden. Der Gesamtbetrag, der innerhalb von nur zwei Monaten nach Beginn des Verkaufs von Styx Stealer einging, belief sich auf rund 9500 US-Dollar (8596 Euro).

Aus der Korrespondenz von Sty1x ging hervor, dass Fucosreal dem Entwickler unter Verwendung eines anderen Telegram-Kontos, nämlich @Mack_Sant, ein Telegram-Bot-Token zur Integration in Styx Stealer zur Verfügung gestellt hatte, um gestohlene Daten über Telegram zu exfiltrieren.

Schlussfolgerung und Empfehlungen

Diese Kampagne zeichnete sich durch die Nutzung der Telegram Bot API zur Datenexfiltration aus. Dabei wurde die Telegram-Infrastruktur anstelle von herkömmlichen Command-and-Control-Servern (C&C) verwendet, die leichter zu erkennen und zu blockieren sind. Diese Methode hat jedoch einen entscheidenden Nachteil: Jedes Malware-Sample muss ein Bot-Token zur Authentifizierung enthalten. Wird die Malware entschlüsselt, um dieses Token zu extrahieren, erhält man Zugriff auf alle über den Bot versendeten Daten und kann das Empfängerkonto offenlegen.

Die Entdeckung von Styx Stealer und die Erkenntnisse über die Sicherheitslücke des Entwicklers unterstreichen, wie wichtig Wachsamkeit im Bereich der IT-Sicherheit ist. Der Fall von Styx Stealer ist ein überzeugendes Beispiel dafür, wie Hacker wegen grundlegender Sicherheitslücken Fehler begehen können. Der Schöpfer von Styx Stealer verlor wichtige Daten, wie Telegram-Konten, E-Mails und Kontakte. Dieser kritische OpSec-Fehler gefährdete nicht nur seine Anonymität, sondern lieferte auch wertvolle Informationen über andere Cyber-Kriminelle, darunter den Urheber der Agent-Tesla-Kampagne.

Bei solchen Aktivitäten ist es äußerst schwierig, völlig unerkannt zu bleiben. Die ständige Überwachung der Hacker-Gemeinschaft bedeutet, dass der kleinste Fehler dazu führen kann, dass nicht nur die beteiligten Personen, sondern auch ihre Partner entlarvt werden. Selbst wenn diese Kriminellen nach ihrer Enttarnung nicht verhaftet werden, wissen sie genau, dass ihre Aktivitäten beobachtet werden. Wenn sie ihre kriminellen Handlungen fortsetzen, werden die Beweise gegen sie noch stärker. In der Vergangenheit haben einige Kriminelle nach dergleichen Berichten ihre Aktivitäten eingestellt.

Um das Risiko, von derartigen Bedrohungen betroffen zu sein, zu mindern, ist folgendes wichtig:

- Betriebssysteme und Anwendungen sollten durch rechtzeitige Patches und andere Maßnahmen auf dem neuesten Stand gehalten werden.

- Vorsicht ist geboten bei unerwarteten E-Mails mit Links, insbesondere von unbekannten Absendern.

- Das Bewusstsein für Cyber-Sicherheit sollte bei den Mitarbeitern gestärkt werden.

- Bei Zweifeln oder Unklarheiten empfiehlt sich die Konsultation von Sicherheitsexperten.

(pd/Check Point)