Cyberangriffe im Finanzsektor sind ein viel diskutiertes Thema. Die Anzahl der Angriffe steigt kontinuierlich und neue Technologien wie generative KI bringen auch neue Risiken mit sich. Finanzunternehmen stehen vor der dringenden Herausforderung, ihre IT-Systeme und Daten effektiv zu schützen – angefangen bei hochsensiblen Kundendaten bis hin zu geschäftskritischen Informationen.

Dafür müssen sie Schwachstellen identifizieren und Sicherheitsmaßnahmen ergreifen. Diese Maßnahmen betreffen auch die interne Zusammenarbeit im hybriden Umfeld. Das Ziel sollte sein, eine Arbeitsumgebung zu schaffen, in der Mitarbeitende ihre Aufgaben sicher und effektiv erledigen können – egal, ob im Büro oder im Homeoffice. Dies erfordert die regelmäßige Überwachung und Aktualisierung der IT-Systeme, den Einsatz sicherer (Kollaborations-)Tools sowie die aktive Einbindung der gesamten Belegschaft zur Schaffung eines allgemeinen Sicherheitsbewusstseins.

Bewertung der bestehenden IT-Infrastruktur

Der Weg hin zu einer sicheren Arbeitsumgebung beginnt mit der Bewertung der bestehenden IT-Infrastruktur. Sie umfasst eine regelmäßige gründliche Analyse sämtlicher Systeme, Netzwerke und Prozesse, um potenzielle Schwachstellen zu identifizieren und Risiken zu bewerten. Dabei ist die Visualisierung der erste Schritt:

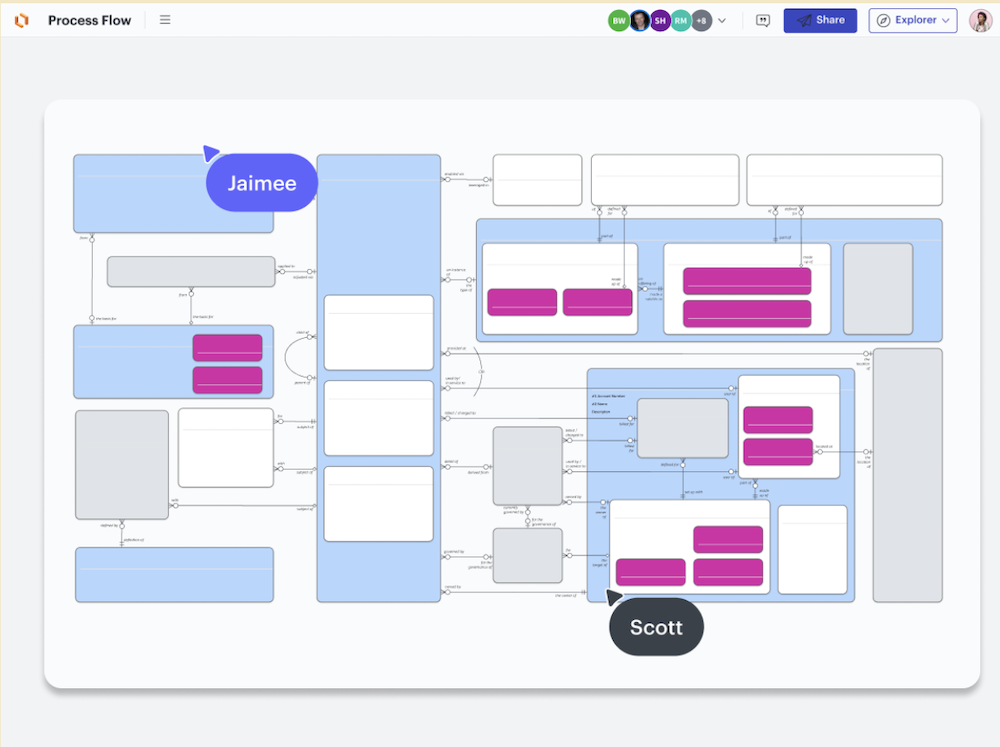

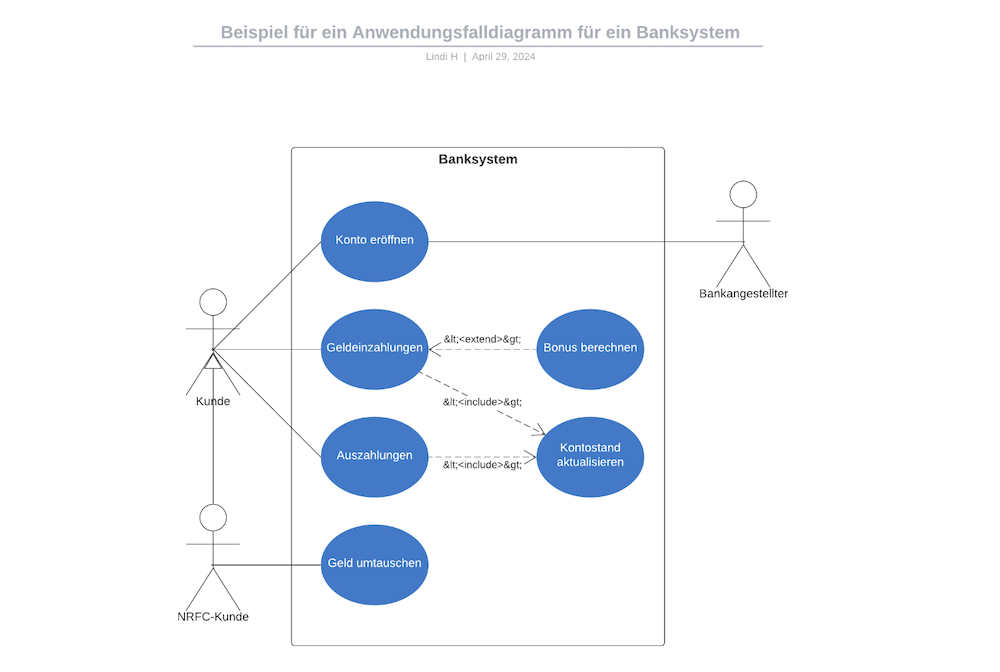

- Abbildung der IT-Struktur: Eine der größten Herausforderungen beim Abbilden der IT-Umgebung besteht darin, alle Daten in ihrem Kontext zu verstehen. Durch die Erstellung von Visualisierungen können komplexe Daten leichter verarbeitet werden. Außerdem lässt sich die aktuelle Lösungs- und Systemarchitektur im Detail abbilden, einschließlich Softwareschnittstellen und Datenstrukturen. Um eine solche Architektur zu entwerfen, ist es zunächst wichtig, die vorhandene Hardware, Software, Netzwerke und Datenbanken zu kennen und zu wissen, wie diese miteinander verbunden sind. Darauf aufbauend können Zukunftsvisionen entwickelt und festgehalten werden.

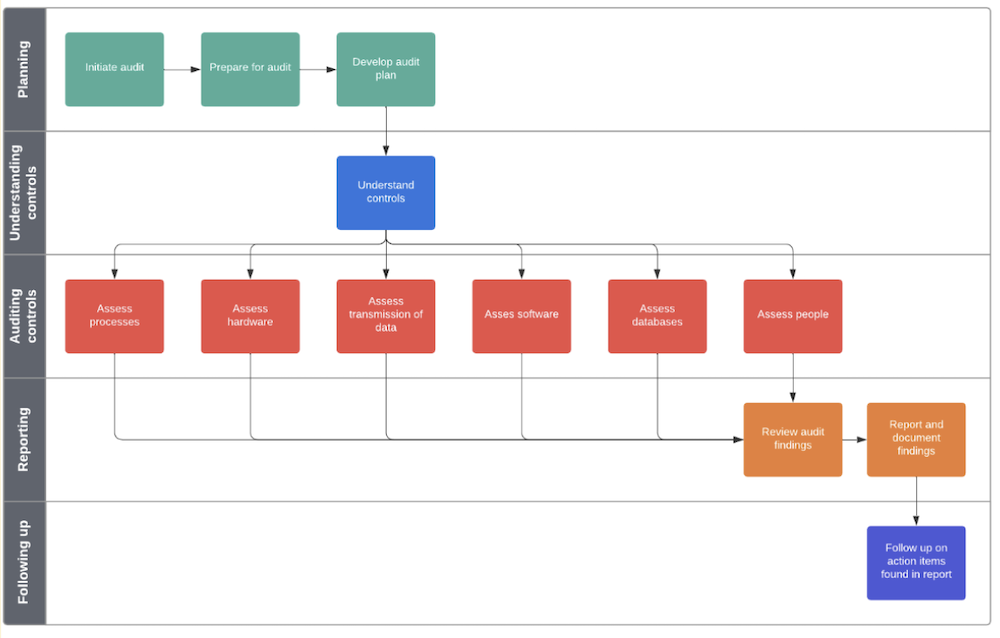

- Flussdiagramme für IT-Prozesse: Mithilfe eines Flussdiagramms für die Dokumentation und Nachverfolgung von IT-Prozessen können Finanzunternehmen ihre IT-Dienste und -Systeme bewerten und kontinuierlich optimieren. Die meisten Prozessfehler entstehen durch menschliches Versagen, oft weil ein Schritt übersehen wurde. Zeigt man Mitarbeitenden den „richtigen Weg“ auf, steigt die Wahrscheinlichkeit deutlich, dass die Prozesse erfolgreich verlaufen. Das IT-Team erhält somit nicht nur einen klaren Überblick über die IT-Infrastruktur, sondern kann auch Verbesserungsmaßnahmen und Sicherheitsaudits präzise planen und umsetzen. Durch eine detaillierte Visualisierung und Analyse von IT-Prozessen lassen sich Schwachstellen schneller identifizieren, Daten effektiver schützen und Bedrohungen proaktiver reduzieren.

Auswahl sicherer Tools

Die Einführung neuer Anwendungen und Tools kann die interne Kommunikation verbessern sowie die Entscheidungsfindung und Teamkoordination erleichtern, besonders in hybriden Arbeitsumgebungen. Doch oftmals werden Tools eingesetzt, die die geltenden Sicherheitsstandards nicht hinreichend erfüllen. Umso wichtiger ist es, dass Finanzunternehmen ihre Technologien stets bedacht auswählen. Folgende Kriterien sollten daher bei der Auswahl von Tools beachtet werden:

- Robuste Sicherheits- und Governance-Funktionen: Die Plattform muss strenge Anforderungen an Datensicherheit und Governance erfüllen, um die hohen Standards im Finanzsektor zu erfüllen. Umfassende Sicherheitsfunktionen, darunter End-to-End-Verschlüsselung und sichere Authentifizierungsmechanismen, sollten integraler Bestandteil aller Tools sein, um die Sicherung der Systeme, Prozesse und Kontrolle zu gewährleisten. Auch das Support-Angebot sollte sorgfältig geprüft werden. Denn die Wartung kann zu einer Hürde werden, insbesondere wenn die Technologie keinen starken Community-Support hat oder der Anbieter den Support einstellt. In solchen Fällen könnten Teams mit veralteten oder nicht unterstützten Tools konfrontiert sein, was zu Schwachstellen und schlimmstenfalls zu Sicherheitslücken führen könnte.

- Sichere Datenverschlüsselung: Um sensible Geschäftsinformationen, Ideen, Kommunikation und personenbezogene Daten zu schützen, sollten Finanzunternehmen einen genauen Blick auf die Datenverschlüsselung ihrer Anbieter werfen. Liegt diese beispielsweise bei 256-Bit und TLS 1.2. kann in der Regel eine sichere Datenübertragung und -speicherung erfolgen. Optimalerweise werden auch sämtliche Daten im Ruhezustand verschlüsselt.

- Zuverlässige Zertifizierungen: Die Plattform sollte auch über zuverlässige Zertifizierungen verfügen, um den Unternehmen ihre Sicherheitsstandards transparent zu kommunizieren. Hierbei sollten sowohl bedeutende Sicherheitszertifizierungen wie ISO 27001 und das Cloud Application Security Assessment (CASA) als auch Compliance-Zertifizierungen wie DSGVO-Konformität und FedRAMP-Zulassung eine entscheidende Rolle spielen.

- Rollenbasiertes Berechtigungssystem: Ein sicheres Tool zeichnet sich nicht zuletzt auch durch ein sicheres Zugriffssystem aus. Unternehmen sollten dabei die volle Kontrolle über ihre Konten haben und selbständig ein rollenbasiertes Berechtigungssystem verwalten können. Dadurch wird bestimmt, wer auf welche Unternehmensinformationen zugreifen darf und ob diese bearbeitet werden können. Zudem sollten bei vertraulichen Dokumenten zusätzliche Sicherheitsmaßnahmen wie eine PIN-Code-Sicherung implementiert werden können.

Mitarbeitende schulen

Doch auch das sicherste Tool ist nur so gut wie diejenigen, die es nutzen. Neben der Auswahl sicherer Tools ist daher auch die Aufklärung und kontinuierliches Training der Belegschaft essenziell. Nur so entsteht eine sichere Kollaborationsumgebung, in der Teams wissen, wie sie sich in verschiedenen Situationen richtig verhalten sollten – z. B. im Umgang mit Phishing-Links und anderen Risiken. Regelmäßige Schulungen und Workshops sollten daher unbedingt folgende Themen abdecken:

- Sensibilisierung für Phishing-Angriffe: Mitarbeitende sollten darin geschult werden, Phishing-E-Mails und andere Social-Engineering-Angriffe zu erkennen und angemessen darauf zu reagieren.

- Sicherer Umgang mit Passwörtern: Mitarbeitende sollten lernen, wie sie sichere Passwörter erstellen und verwenden sowie Passwortmanager effektiv nutzen können.

- Verhaltensregeln im Umgang mit sensiblen Daten: Teams sollten wissen, wie sie mit sensiblen Daten umgehen und diese sicher schützen. Sensible Daten können dabei Kundeninformationen wie Wohnadresse, Bankdaten, Kreditkartennummern und mehr umfassen.

- Notfallpläne und -prozesse: Im Falle eines Sicherheitsvorfalls sollten Führungskräfte Notfallpläne und die entsprechenden Verfahren umsetzen, um Sicherheit und Schutz für System und Daten zu gewährleisten.

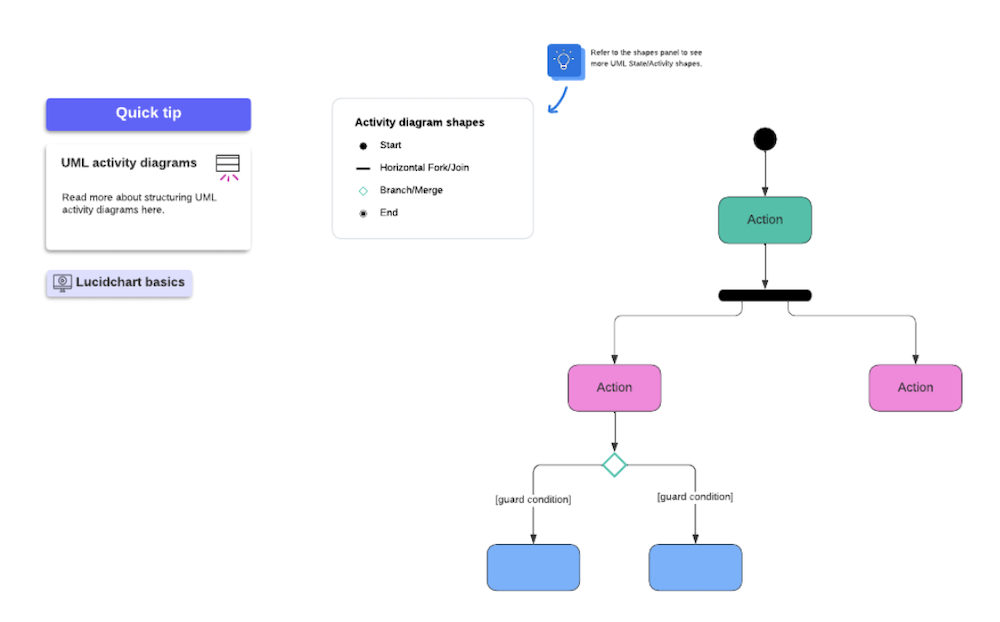

Für die Umsetzung solcher IT-Schulungen und -Workshops spielt es eine wichtige Rolle, wie Informationen aufbereitet und vermittelt werden. Denn egal ob Flussdiagramme, Mindmaps oder andere Arten der Visualisierung – Menschen verstehen und behalten Informationen besser, wenn diese visuell aufbereitet werden. Drei Viertel aller Wissensarbeitenden in Deutschland sagen sogar, dass visuelle Inhalte für das Erreichen eines gemeinsamen Verständnisses sehr oder extrem wichtig sind. Mithilfe von Farben, Kommentaren, Formen oder anderen Elementen kann der Kontext einer Information besser erfasst werden – selbst wenn es sich um ein komplexes IT-Thema handelt. Nach Abschluss einer Schulung ist es zudem wichtig, dass alle wichtigen Informationen, Leitfäden, Use Cases und Schaubilder immer zentral und leicht auffindbar sind, damit die Mitarbeitenden jederzeit darauf zugreifen können.

Der Aufbau einer sicheren Arbeitsumgebung in Finanzunternehmen ist eine langfristige Aufgabe. Sie erfordert eine kontinuierliche Bewertung der bestehenden IT-Infrastruktur, den Einsatz sicherer Tools für die interne Kommunikation und Zusammenarbeit sowie regelmäßige Schulungen für die gesamte Belegschaft. Der Einsatz von Visualisierungen bietet dabei eine Möglichkeit, komplexe Themen rund um die IT-Sicherheit anschaulich zu gestalten und die Umsetzung von Maßnahmen für eine sichere Arbeitsumgebung zu unterstützen. So kann IT-Sicherheit nachhaltig im Arbeitsalltag der gesamten Belegschaft verankert werden.